SpringSecurity+jwt+captcha登录认证授权流程总结

SpringSecurity+jwt+captcha登录认证授权总结 版本信息: springboot 3.2.0、springSecurity 6.2.0、mybatis-plus 3.5.5 认证授权思路和流程: 未携带token,访问登录接口: 1、用户登录携带账号密码 2、请求到达自

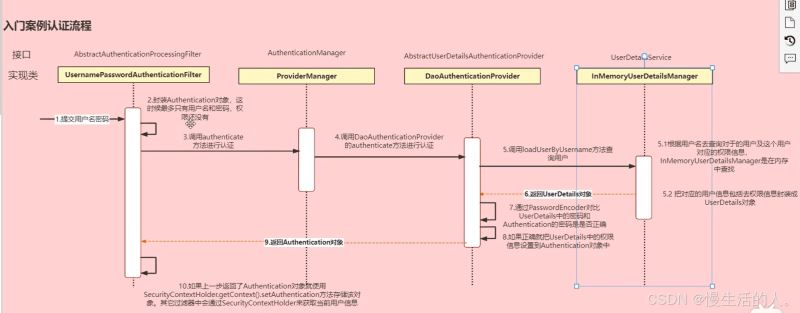

SpringSecurity+jwt+captcha登录认证授权总结版本信息: springboot 3.2.0、springSecurity 6.2.0、mybatis-plus 3.5.5 认证授权思路和流程: 未携带token,访问登录接口: 1、用户登录携带账号密码 2、请求到达自定义Filter,自定义Filter(如JwtAuthenticationTokenFilter)继承OncePerRequestFilter(此Filter只会进行一次过滤,在请求返回时,不会再进行调用),在SecurityConfig中配置,将自定义Filter添加到过滤器链中并加在UsernamePasswordAuthenticationFilter过滤器之前 3、自定义Filter逻辑 3.1、查询到用户未携带token,直接放行,进入到后面认证流程 3.2、将用户信息封装成Authentication对象,调用authticate()方法进行验证,一直到DaoAuthenticationProvider中,会调用UserDetailService的loadUserByUserName()方法;自定义UserDetailServiceImpl继承UserDetailService接口;重写其loadUserByUserName()方法;查到用户后,封装成UserDetail对象返回 4、调用passwordEncoder的验证方法进行用户信息的认证(一般使用BCryptPasswordEncoder,创建此Bean并放入容器中) 5、认证通过后,使用JWT创建token并放到redis中;返回token到前端 携带token访问: 1、请求到达自定义Filter中,获取token,先验证token的正确性,从token中获取到userId,根据userId从redis中获取用户信息,将用户信息封装成Authentication对象,放进SecurityContextHolder中,后面的过滤器会在SecurityContextHolder中获取用户的信息 2、请求到达FilterSecurityInterceptor,在springSecurity中默认使用FilterSecurityInterceptor来进行权限校验;FilterSecurityInterceptor会从SecurityContextHolder中获取Authentication,然后获取其中的权限信息,判断当前用户是否拥有当前资源的访问权限; 3、通过权限判断,获取资源返回给前端; 登录认证流程图:

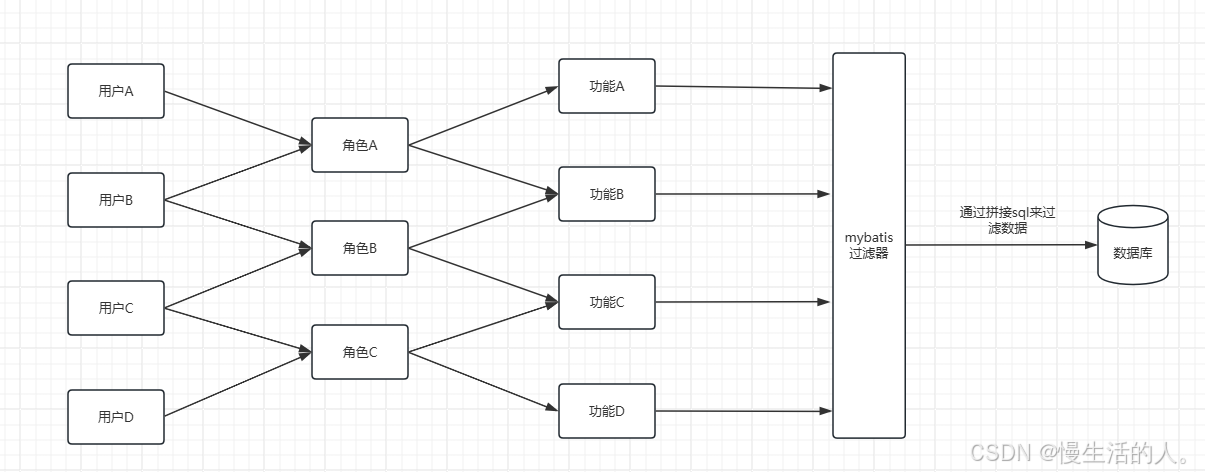

基于RBAC的授权控制: RBAC概念: Role-Based Access Control,中文意思是:基于角色(Role)的访问控制。这是一种广泛应用于计算机系统和网络安全领域的访问控制模型。 简单来说,就是通过将权限分配给角色,再将角色分配给用户,来实现对系统资源的访问控制。一个用户拥有若干角色,每一个角色拥有若干权限。这样,就构造成“用户-角色-权限”的授权模型。在这种模型中,用户与角色之间,角色与权限之间,一般是多对多的关系 模型:

在数据库中主要体现用户表、角色表、菜单表、用户角色关联表、角色菜单关联表五个模型:

权限流程: 用户表、角色表、菜单表、部门表、用户角色关联表、角色菜单关联表;数据权限分为5种:个人、全部、本部门、指定部门、本部门及以下 1、用户注册,指定部门;创建角色,给角色赋菜单权限、数据权限;给用户赋予角色; captcha图片验证码: 实现思路: 1、图片验证码获取,并将验证码验证码存放起来(单机应用可放在session中,分布式应用放在redis中) 2、当用户登录时,携带验证码以及验证码的key,进入到后端从redis中获取值进行验证

代码思路: 1、生成验证码

2、存储验证码

3、校验验证码

|

您可能感兴趣的文章 :

-

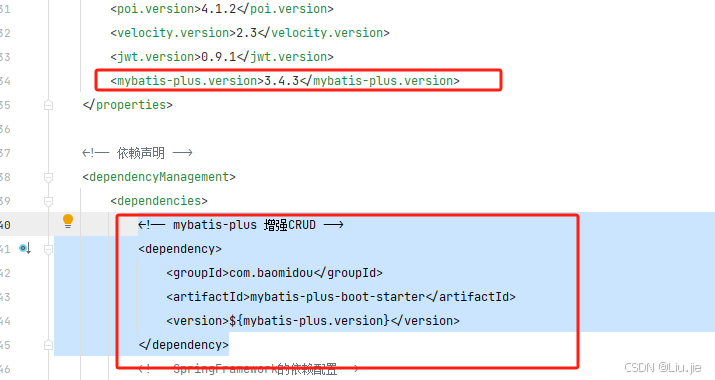

若依后端MyBatis改为MyBatis-Plus方式

1.引入MyBatis-Plus依赖 在总目录的pom.xml,导入依赖 1 2 3 4 5 6 7 8 mybatis-plus.version3.4.3/mybatis-plus.version !-- mybatis-plus 增强CRUD -- dependency groupIdcom. -

SpringSecurity+jwt+captcha登录认证授权流程总结

SpringSecurity+jwt+captcha登录认证授权总结 版本信息: springboot 3.2.0、springSecurity 6.2.0、mybatis-plus 3.5.5 认证授权思路和流程: 未携带token,访问登 -

SpringBoot怎么使用过滤器进行XSS防御

在Spring Boot中,我们可以使用注解的方式来进行XSS防御。注解是一种轻量级的防御手段,它可以在方法或字段级别对输入进行校验,从而防止 -

idea中文件被Mark as Plain Text后恢复方式

idea文件被Mark as Plain Text后恢复 1、idea中文件被标记:Mark as Plain Text 在idea中不小心把文件进行Mark as Plain Text标记后,会变成纯文本 如下图所示 -

java根据前端返回的字段名进行查询数据

在现代的Web开发中,前后端分离已成为主流架构模式。前端通过API与后端进行通信,根据用户需求动态地发送请求。为了实现灵活的查询功 -

将本地JAR文件手动添加到Maven本地仓库的实现过程

在 Java 开发中,使用 Maven 作为项目管理工具已经成为了主流的选择。Maven 提供了强大的依赖管理功能,可以轻松地下载和管理项目所需的库 -

解决idea npm:无法将“npm”项识别为cmdlet、函数、

idea npm : 无法将npm项识别为 cmdlet、函数、脚本文件或可运行程序的名称 问题描述 在idea运行命令:npm run -dev报错。 分析解决 问题原因: n -

java怎么在项目中实现excel导入导出功能

一、初识EasyExcel* 1. Apache POI 先说POI,有过报表导入导出经验的同学,应该听过或者使用。 Apache POI是Apache软件基金会的开源函式库,提供跨 -

springmvc+Hibernate+JPA(混合事务)的介绍

springmvc+Hibernate+JPA(混合事务) 最近发觉 spring-data-jpa 比较好用。 我在springcloud的项目中使用后,也尝试在springmvc中增加 jpa。 但是老项目用的 -

Java使用OpenOffice将office文件转换为PDF的方法

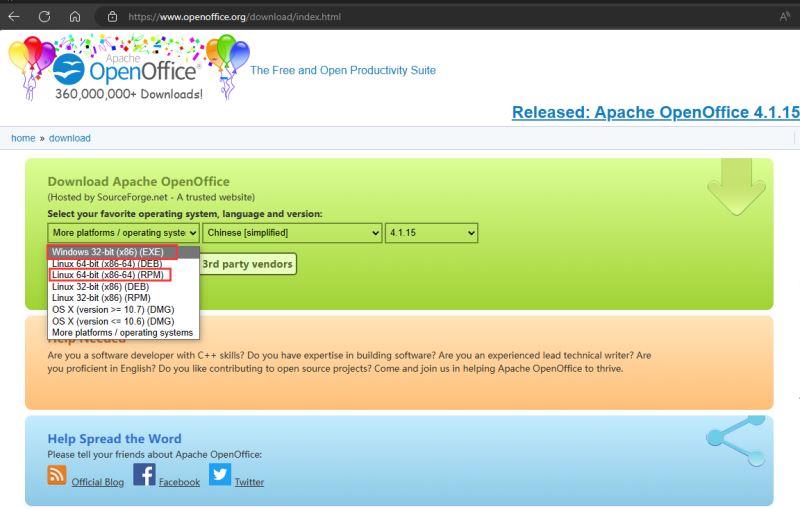

1. 先行工作 请注意,无论是windows还是liunx环境都需要安装jdk环境,版本jdk7+ 1.1 OpenOffice官网下载 本地开发环境使用windows,因此下载Windows

-

Java对象创建的过程及内存布局的介绍

2021-06-05

-

Java基础学习之集合底层原理的介绍

2021-05-27

-

java实现PDF转HTML文档的示例代码

2021-05-26

-

记录Java Log的几种方式

2021-06-05

-

springboot整合RabbitMQ发送短信的实现

2021-05-16