Win10/Win11出现新威胁:RID劫持可提权至管理员控制你的PC

Windows

来源:互联网

作者:佚名

发布时间:2025-01-27 11:31:12

人浏览

摘要

科技媒体 bleepingcomputer 于1 月 24 日发布博文,报道称黑客组织 Andariel 利用 RID 劫持技术,欺骗 Windows 10、Windows 11 系统,将低权限账户视为管理员权限账户。 注:RID 全称为 Relative Identifier,直译

|

科技媒体 bleepingcomputer 于1 月 24 日发布博文,报道称黑客组织 Andariel 利用 RID 劫持技术,欺骗 Windows 10、Windows 11 系统,将低权限账户视为管理员权限账户。

RID 的值指示账户的访问级别,例如管理员为“500”,来宾账户为“501”,普通用户为“1000”,域管理员组为“512”。 所谓的 RID 劫持,就是攻击者修改低权限账户的 RID,让其匹配管理员账户的 RID 值,Windows 系统就会授予其提升的访问权限。不过执行此攻击需要访问 SAM 注册表,因此黑客需要首先入侵系统并获得 SYSTEM 权限。

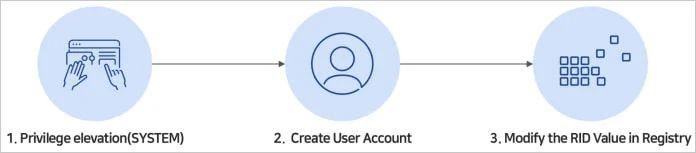

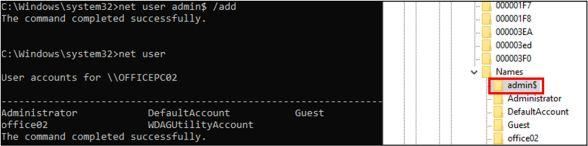

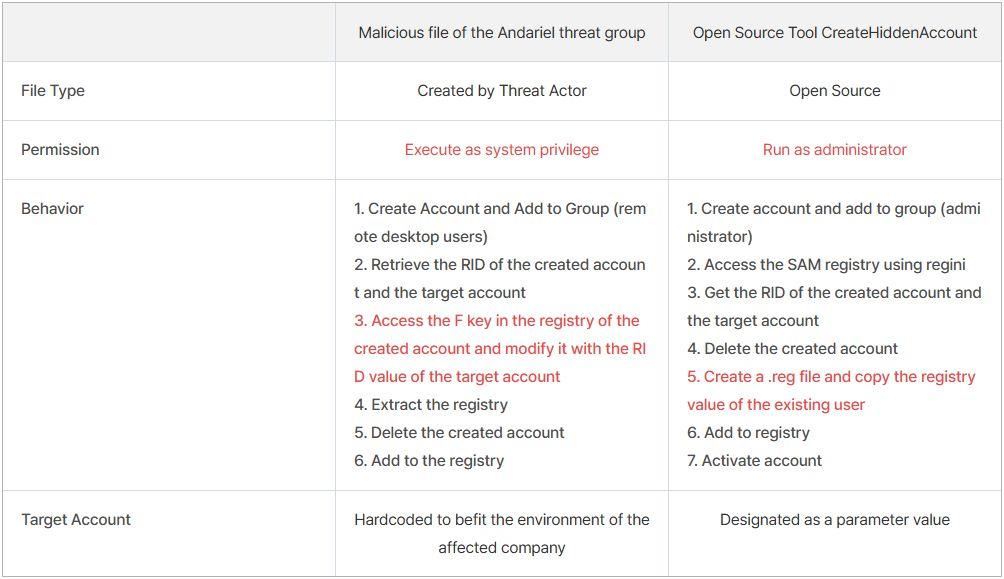

博文详细介绍了 Andariel 的攻击流程如下:

为了降低 RID 劫持攻击的风险,系统管理员应该使用本地安全机构(LSA)子系统服务来检查登录尝试和密码更改,并防止对 SAM 注册表的未经授权的访问和更改。还建议限制 PsExec、JuicyPotato 和类似工具的执行,禁用 Guest 账户,并使用多因素身份验证保护所有现有账户。 |

版权声明 : 本文内容来源于互联网或用户自行发布贡献,该文观点仅代表原作者本人。本站仅提供信息存储空间服务和不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权, 违法违规的内容, 请发送邮件至2530232025#qq.cn(#换@)举报,一经查实,本站将立刻删除。

您可能感兴趣的文章 :

- Win11 Dev 26120.3000预览版发布:附KB5050103完整更新日志

- Win10 KB5049981更新大翻车:1月更新导致 USB DAC失灵系统崩溃等

- Win11系统中Docker Desktop 安装和配置指南系统中Docker Desktop 安装和配置指南

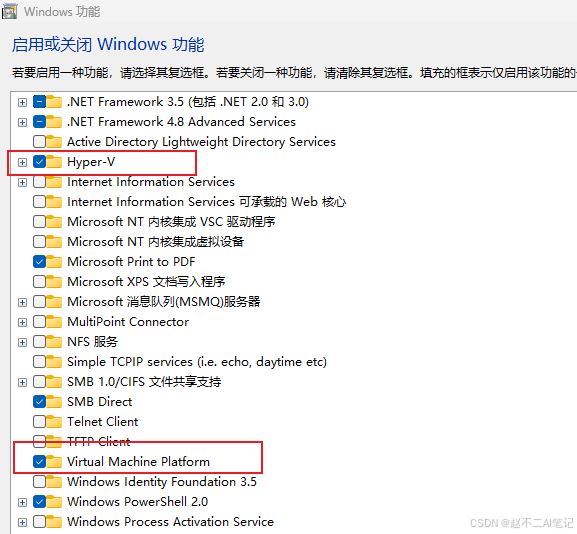

- Hyper-V虚拟机怎么安装? Win11/10 Hyper-V 安装指南

- Win11Hyper-V虚拟机设置vGPU显卡直通 彻底释放GPU性能

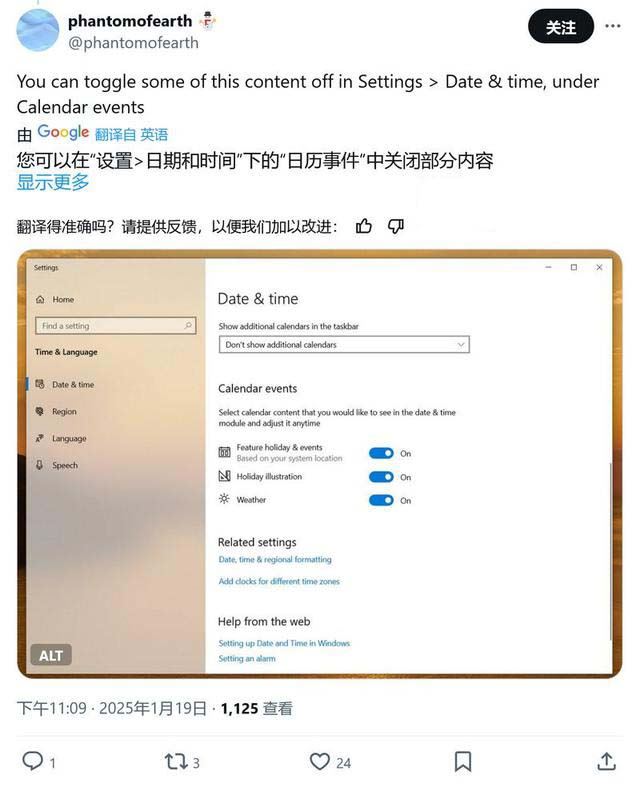

- Win10怎么在任务栏显示日历节日插图和天气预报?

- Win11系统中Docker Desktop安装和配置

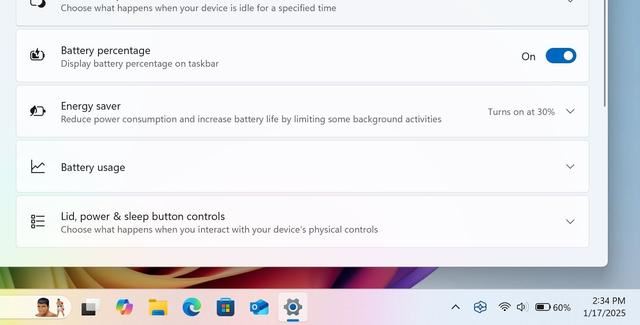

- Win11系统托盘如何显示电量百分比? 电量百分比显示与隐藏方法

- 轻松提升多任务处理效率! Win11虚拟桌面使用指南

- 空间音效有什么用? Win11/10中启用空间音效的多种方法

原文链接 :

相关文章

-

Win11 Dev 26120.3000预览版发布:附KB5050103完整更新日

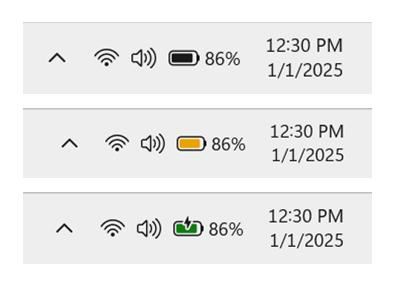

微软昨日向 Dev 频道发布了 Windows 11 Insider Preview Build 26120.3000(KB5050103)版本更新,主要更新在于其全新的电池图标,我们总结如下: 如图所 -

Win10 KB5049981更新大翻车:1月更新导致 USB DAC失灵系

科技媒体 Windows Latest 1 月 25 日发布博文,报道称微软 1 月累积更新 KB5049981 导致 SgrmBroker 系统监控服务无法正常启动外,还存在 USB DAC 无法 -

Win10/Win11出现新威胁:RID劫持可提权至管理员控制

科技媒体 bleepingcomputer 于1 月 24 日发布博文,报道称黑客组织 Andariel 利用 RID 劫持技术,欺骗 Windows 10、Windows 11 系统,将低权限账户视为管 -

Win11系统中Docker Desktop 安装和配置指南系统中Do

Docker 容器凭借其轻量化的设计、丰富的开源软件镜像库,以及与各种工具的无缝集成,已经成为了自托管服务的「带头大哥」。 在 Linux 系 -

Hyper-V虚拟机怎么安装? Win11/10 Hyper-V 安装指南

Hyper-V 角色一直都是 Windows Server 的核心功能之一,它能让 IT 管理员在同一台物理服务器上部署多个独立运行的服务器系统,相互之间互不干 -

Win11Hyper-V虚拟机设置vGPU显卡直通 彻底释放GPU性能

一、为什么我使用Hyper-V虚拟机 我的宿主机是Win11,想装一个Win10或Win11虚拟机。但是我用VMware安装Win10或Win11后,随机地蓝屏,非常烦人,估 -

Win10怎么在任务栏显示日历节日插图和天气预报

Windows 10 生命周期已开始 9 个月倒计时,不过微软仍在为其添砖加瓦,在最新 RP Build 19045.5435 预览版中,为任务栏日历中添加了节日插图、天 -

Win11系统托盘如何显示电量百分比? 电量百分比显

科技媒体 NeoWin 今天(1 月 18 日)发布博文,报道称在最新发布的 Windows 11 Dev Build 26120.2992 预览版中,终于可以让任务栏系统托盘显示电量百 -

Ubuntu系统怎么安装Warp? 新一代AI 终端神器安装使

Warp Terminal 是一款使用 Rust 开发的现代化「AI 终端」工具。最初它只支持 macOS,但在 2024 年 2 月,开发团队推出了大家期待已久的 Linux 版本

推荐阅读

-

Win11未发现NVIDIA控制面板怎么办 Win1

2023-12-25

-

Win11 26120.1350 Dev 预览版更新补丁KB50

2024-08-11

-

Win11中设置和管理虚拟内存的教程 w

2024-10-21

-

如何置重导入和导出Win10默认应用程序

2024-09-20

-

Win11系统BitLocker设备加密怎么打开或关

2024-08-27

最新更新