Nginx限流和流量控制的实现介绍

Nginx 提供了强大的流量控制功能。限制客户端在特定时间段内的请求次数,以保护服务器资源,防止因过载而导致的性能下降甚至服务不可用。限流在防止DDoS攻击、爬虫过度抓取和滥用API等方

|

Nginx 提供了强大的流量控制功能。限制客户端在特定时间段内的请求次数,以保护服务器资源,防止因过载而导致的性能下降甚至服务不可用。限流在防止DDoS攻击、爬虫过度抓取和滥用API等方面有着重要作用。这里将详细介绍Nginx限流的工作原理、配置方法、各种限流策略以及实际应用。 一、Nginx限流的工作原理Nginx的限流功能主要通过limit_req和limit_conn模块实现:

二、limit_req模块配置limit_req模块通过定义共享内存区域来存储限流信息,并在特定的上下文中应用限流策略。 1. 定义共享内存区域首先,需要定义一个共享内存区域来存储请求的计数信息。可以使用limit_req_zone指令来完成。 语法:

示例:

在上面的示例中:

2. 应用限流策略在定义共享内存区域后,可以在server或location上下文中使用limit_req指令来应用限流策略。 语法:

示例:

在上面的示例中:

3. 示例配置详解以下是一个完整的示例配置:

在这个示例中,Nginx会限制每个客户端每秒最多发送一个请求,并允许最多5个突发请求。 三、limit_conn模块配置limit_conn模块用于限制每个特定键(如IP地址或用户)的并发连接数。 1. 定义共享内存区域首先,需要定义一个共享内存区域来存储连接计数信息。可以使用limit_conn_zone指令来完成。 语法:

示例:

在上面的示例中:

2. 应用限流策略在定义共享内存区域后,可以在server或location上下文中使用limit_conn指令来应用限流策略。 语法:

示例:

在上面的示例中:

3. 示例配置详解以下是一个完整的示例配置:

在这个示例中,Nginx会限制每个客户端最多允许10个并发连接。 四、高级限流策略1. 多级限流在实际应用中,可以根据不同的需求设置多级限流策略。例如,可以根据客户端IP地址限制每秒请求数,同时根据用户ID限制每分钟请求数。 示例:

在上面的示例中:

2. 动态限流通过Lua脚本和ngx_lua模块,可以实现更复杂的动态限流策略。例如,可以根据用户的VIP等级动态调整限流阈值。 示例:

在上面的示例中,使用了OpenResty的resty.limit.req模块,通过Lua脚本实现了动态限流策略。 五、实际应用场景1. 防止DDoS攻击限流可以有效地防止DDoS攻击。通过限制每个IP地址的请求频率,可以防止恶意攻击者发送大量请求导致服务器过载。 示例:

2. 防止爬虫过度抓取通过限 流,可以防止爬虫过度抓取网站内容,从而保护服务器资源。 示例:

3. 保护API服务对于API服务,限流可以防止滥用,确保API的可用性和稳定性。 示例:

六、限流日志和监控为了更好地管理和监控限流策略,可以配置Nginx的日志记录限流事件,并使用监控工具进行分析。 1. 配置日志可以通过Nginx的日志模块记录限流事件。 示例:

2. 使用监控工具可以使用Prometheus、Grafana等监控工具来监控Nginx的限流情况。通过配置Nginx的VTS模块,可以导出Nginx的各种统计信息,并在Grafana中进行可视化展示。 |

您可能感兴趣的文章 :

-

Nginx限流和流量控制的实现介绍

Nginx 提供了强大的流量控制功能。限制客户端在特定时间段内的请求次数,以保护服务器资源,防止因过载而导致的性能下降甚至服务不可 -

深入理解Nginx中的sites-enabled目录

Nginx 是一个高性能的 HTTP 服务器和反向代理服务器,广泛用于网站和应用的部署中。在 Nginx 的配置管理中,sites-enabled目录扮演了一个重要角 -

Nginx下将http改为https的操作教程

将服务从HTTP变为HTTPS,需要进行SSL证书的配置。需要完成一下步骤: 获取SSL证书 安装SSL证书 配置Nginx支持HTTPS 重启Nginx HTTP到HTTPS的重定向( -

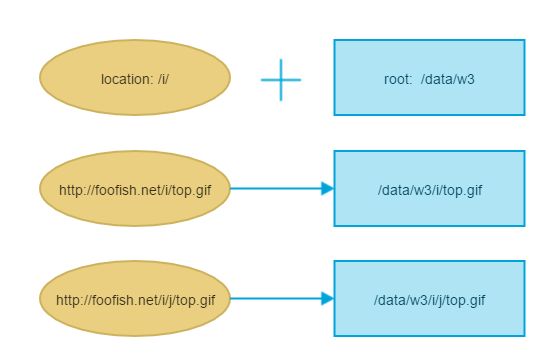

Nginx配置中root和alias的区别及说明

Nginx配置中root和alias区别 root和alias都可以定义在location模块中,都是用来指定请求资源的真实路径,比如: 1 2 3 location /i/ { root /data/w3; } 请求 -

Nginx的跨域、alias、优化方式

root与alias 1 2 3 4 location / { alias /app/html/; index index.html index.htm; } 两者区别: alias是目录别名,root是最上层目录的定义 alias后必须用/结束,不 -

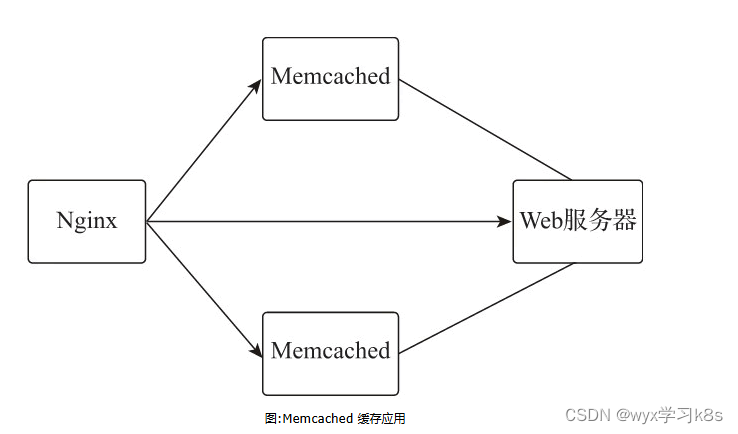

Nginx负载均衡中的Memcached缓存模块

Nginx 的 ngx_http_memcached_module 模块本身并没有提供缓存功能,它只是一个将用户请求转发到 Memcached 服务器的代理模块。 在以 Memcached 服务器为 -

Nginx location(正则)使用介绍

1、nginx location location 指令的作用是根据用户请求的URI来执行不同的应用。 location使用的语法 1 2 3 location [=|~|~*|^~] uri { } 解释: location [=||* -

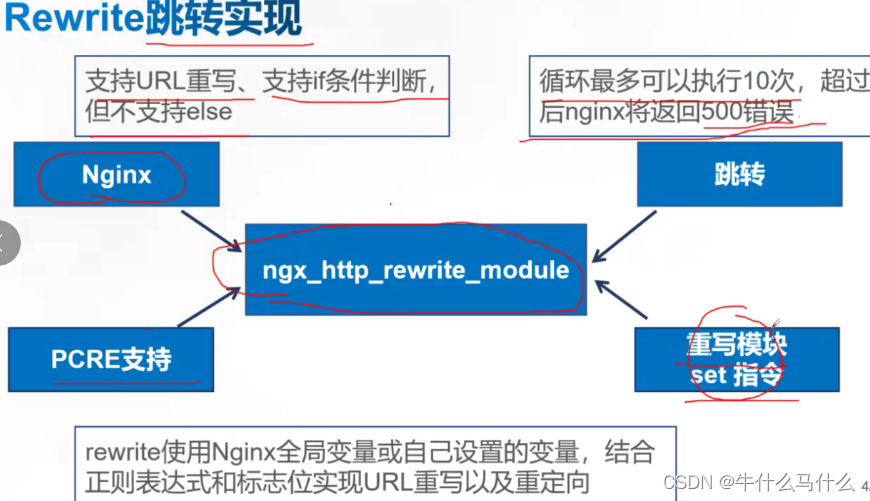

Nginx之location匹配和Rewrite重写跳转方式

一、常用的Nginx 正则表达式 ^ :匹配输入字符串的起始位置 $ :匹配输入字符串的结束位置 * :匹配前面的字符零次或多次。如ol*能匹配o及

-

nginx配置x-forwarded-for头部的方法介绍

2023-01-09

-

Nginx 502 bad gateway错误解决的九种方案

2022-08-10

-

使用nginx进行负载均衡的搭建全过程

2022-08-26

-

Nginx漏洞整改实现限制IP访问&隐藏

2024-03-27

-

filebeat收集json格式的tomcat日志详解

2022-08-26