windows server 2019 安装 CA-证书服务器的方法步骤

win服务器

来源:互联网

作者:佚名

发布时间:2024-12-20 22:05:58

人浏览

摘要

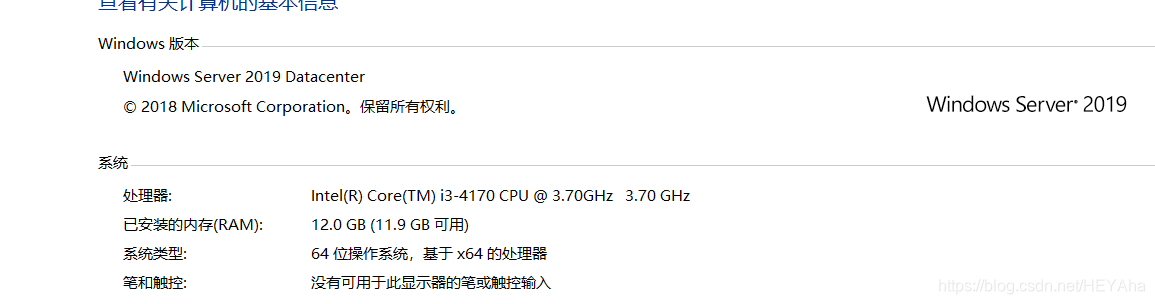

一、准备 需要准备两台服务器进行测试: 第一台域控制器:DC01 192.168.10.1,Windows Server 2019安装AD域并且提升为域控contoso.com。 第二台加域的成员服务器:DCNLB 192.168.10.12,Windows Server 2019加入域

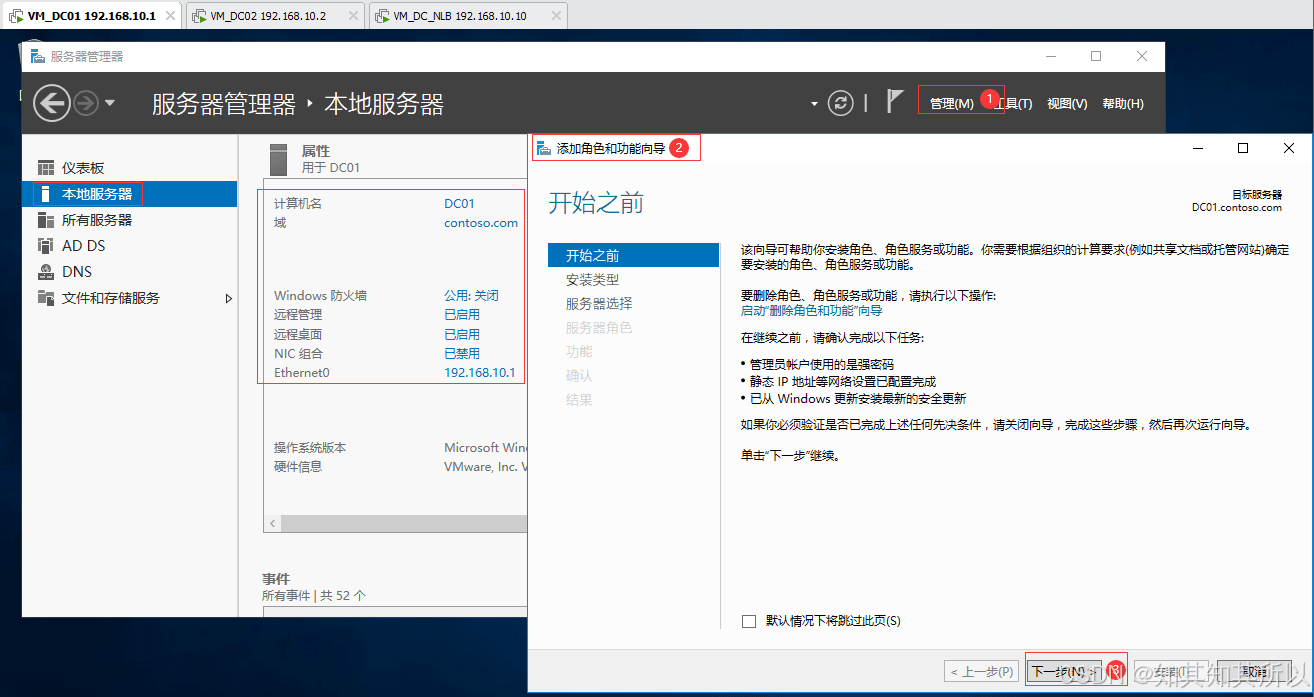

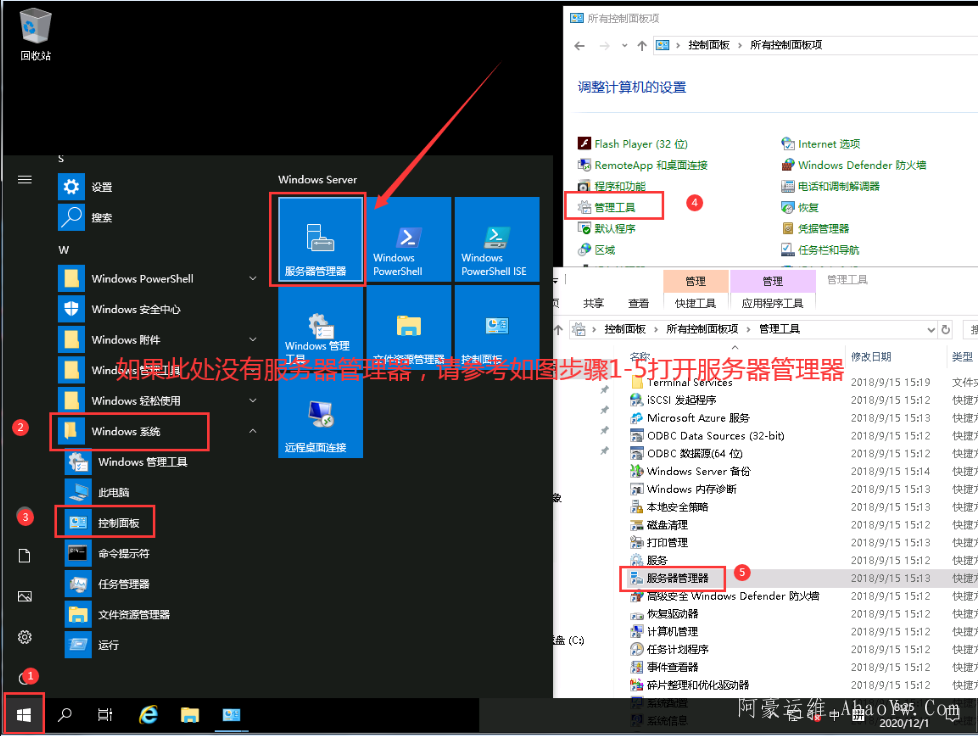

一、准备需要准备两台服务器进行测试: 二、第一台域控制器:DC01 安装Active Directory 证书服务2.1、开始之前

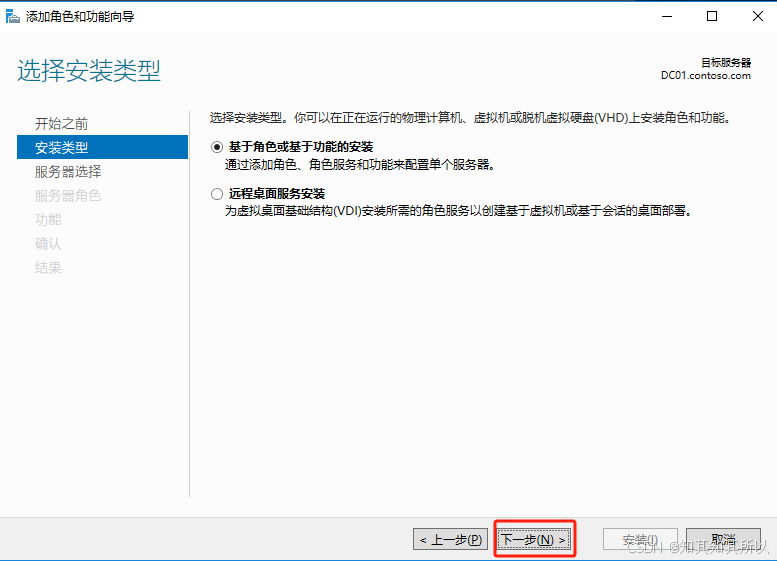

2.2、安装类型

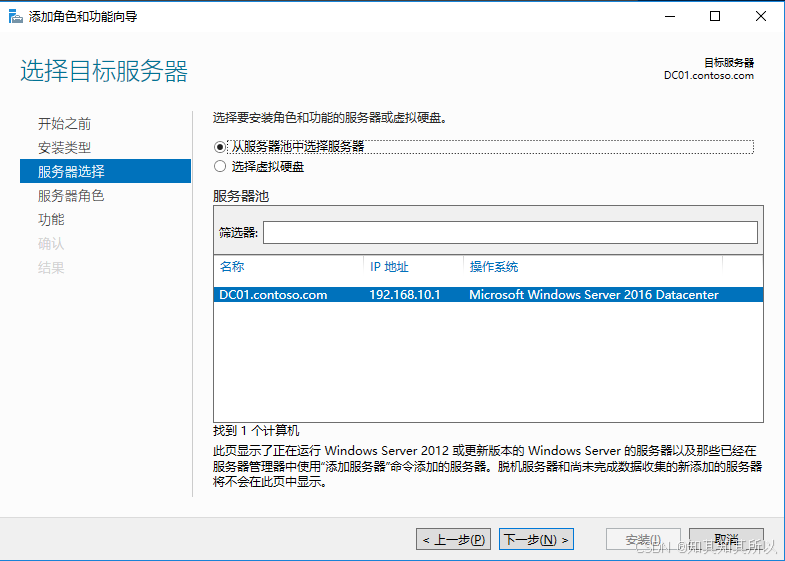

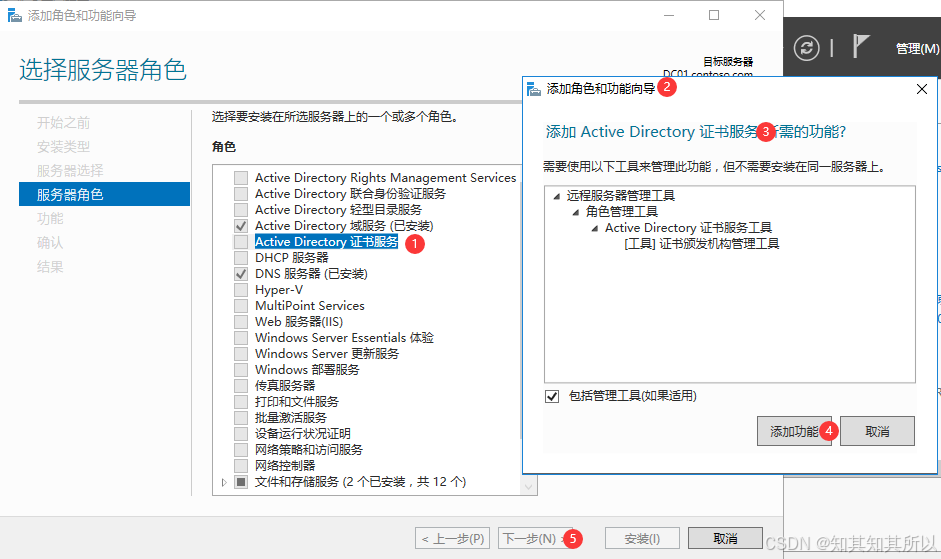

2.3、服务器选择:Active Directory 证书服务

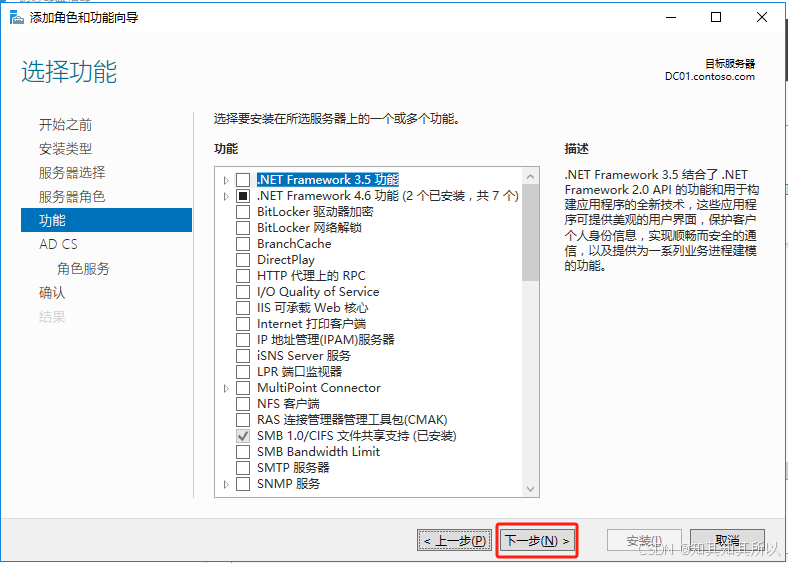

2.4、功能

2.5、AD CS

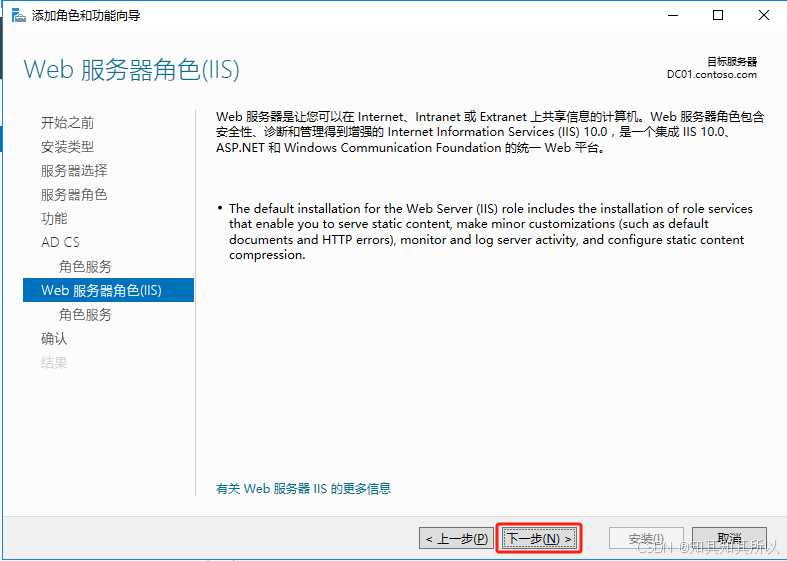

2.6、角色服务:Web 服务器角色(IIS)

2.7、确认

2.8、安装

2.9、配置目标服务器上的Active Directory 证书服务

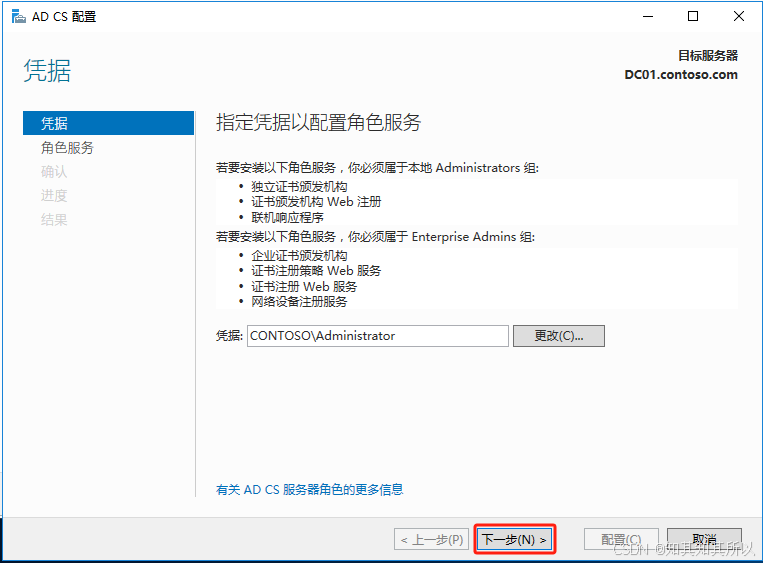

2.10、AD CS 配置2.10.1、凭据

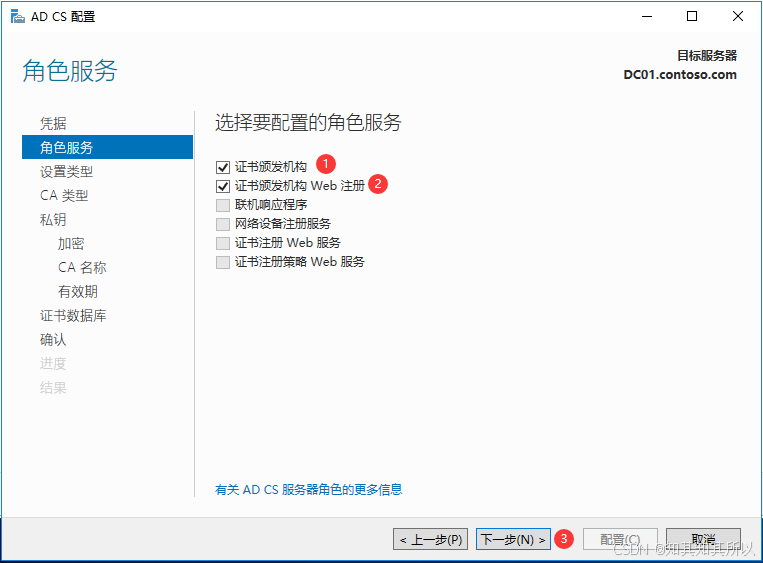

2.10.2、角色服务

2.10.3、设置类型

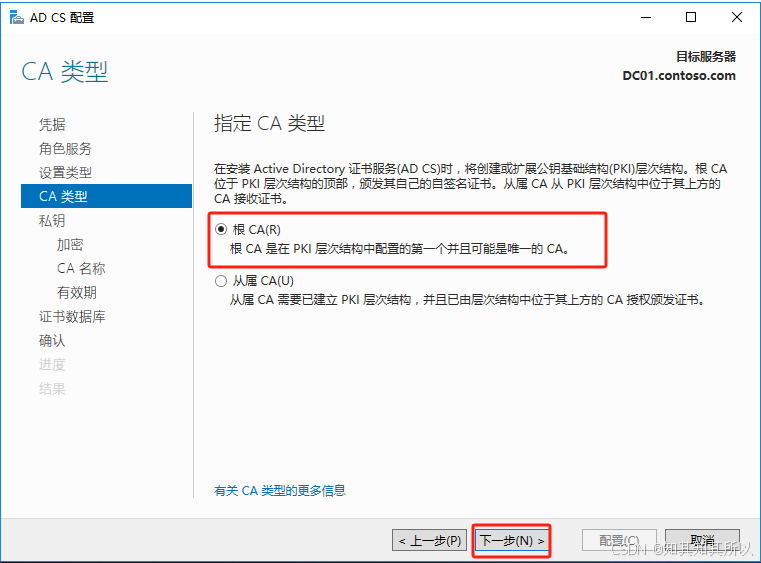

2.10.4、CA类型

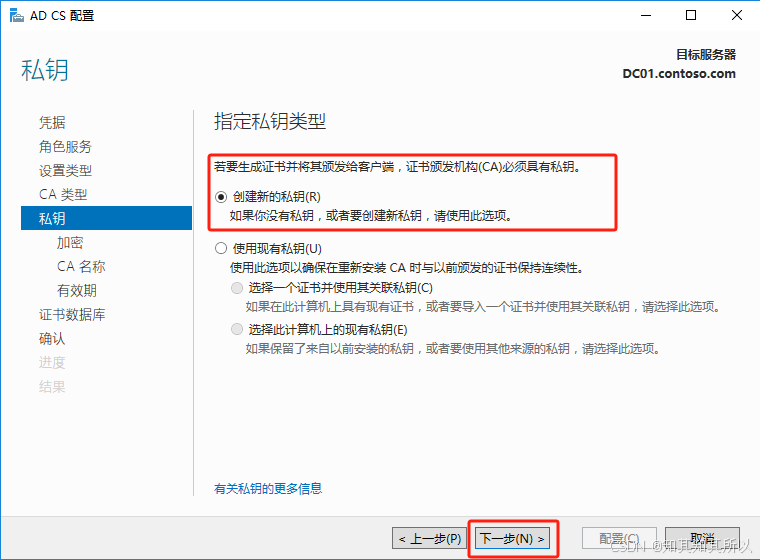

2.10.5、私钥

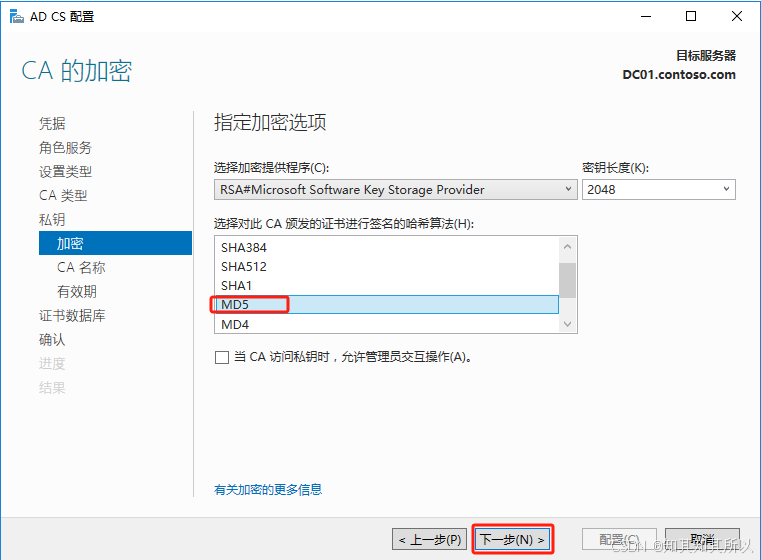

2.10.6、加密

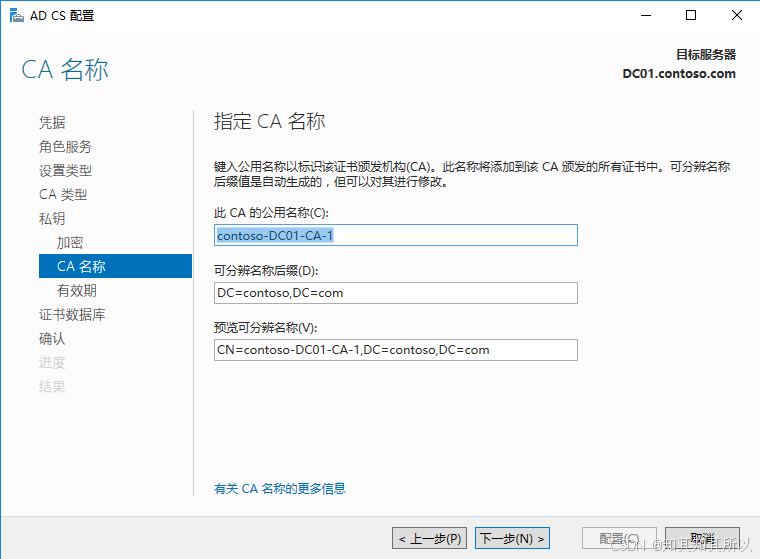

2.10.7、CA名称:contoso-DC01-CA-1

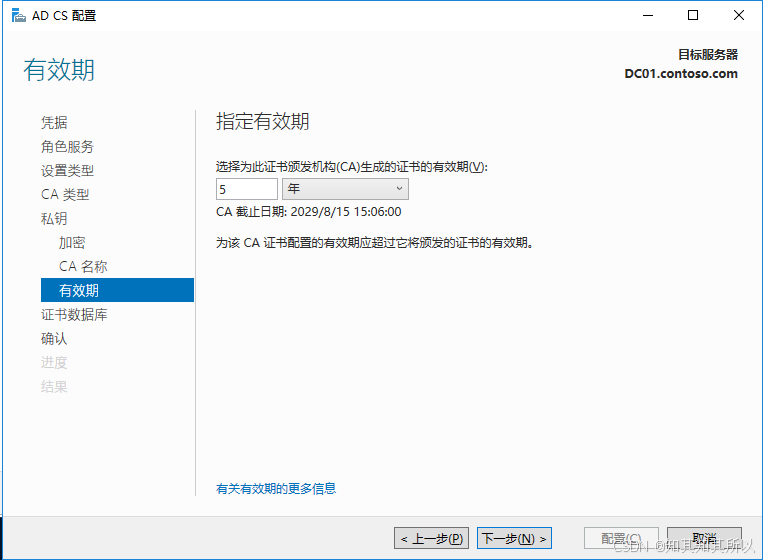

2.10.8、有效期

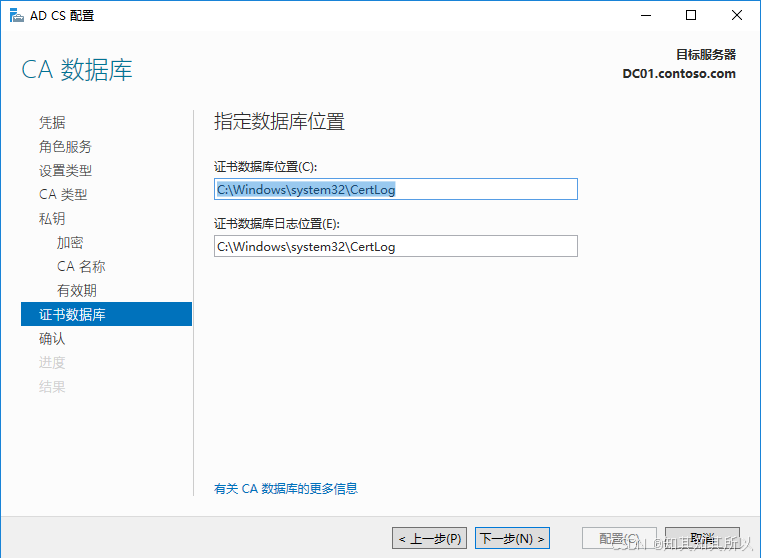

2.10.9、证书数据库

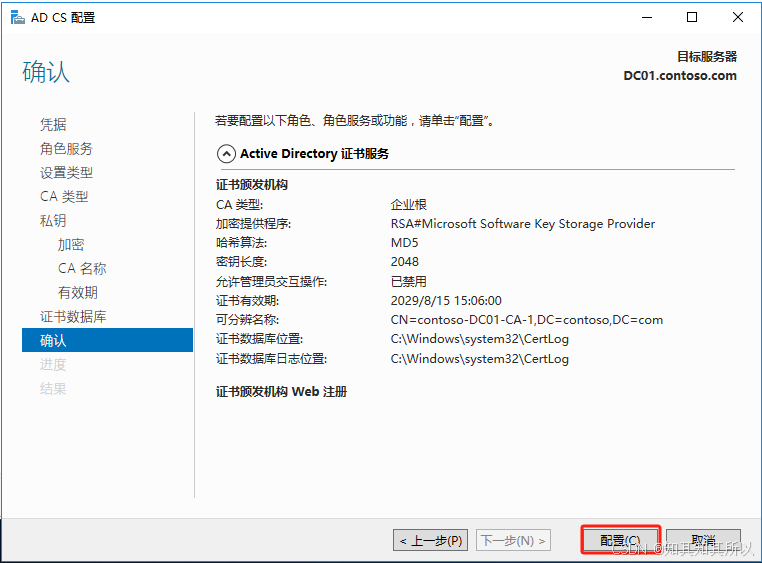

2.10.10、确认

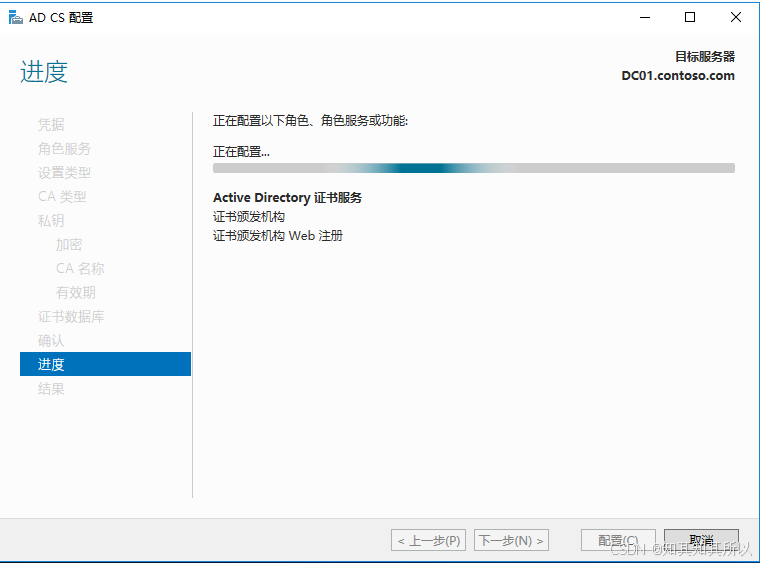

2.10.11、进度

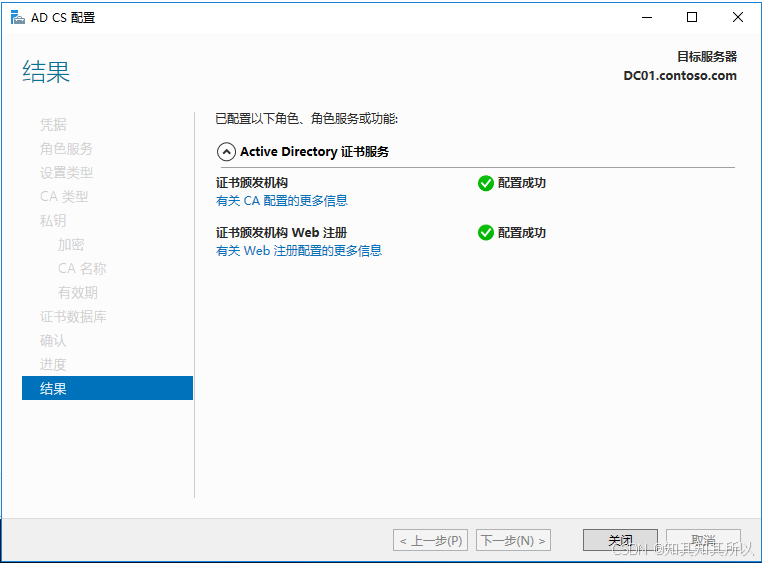

2.10.12、结果

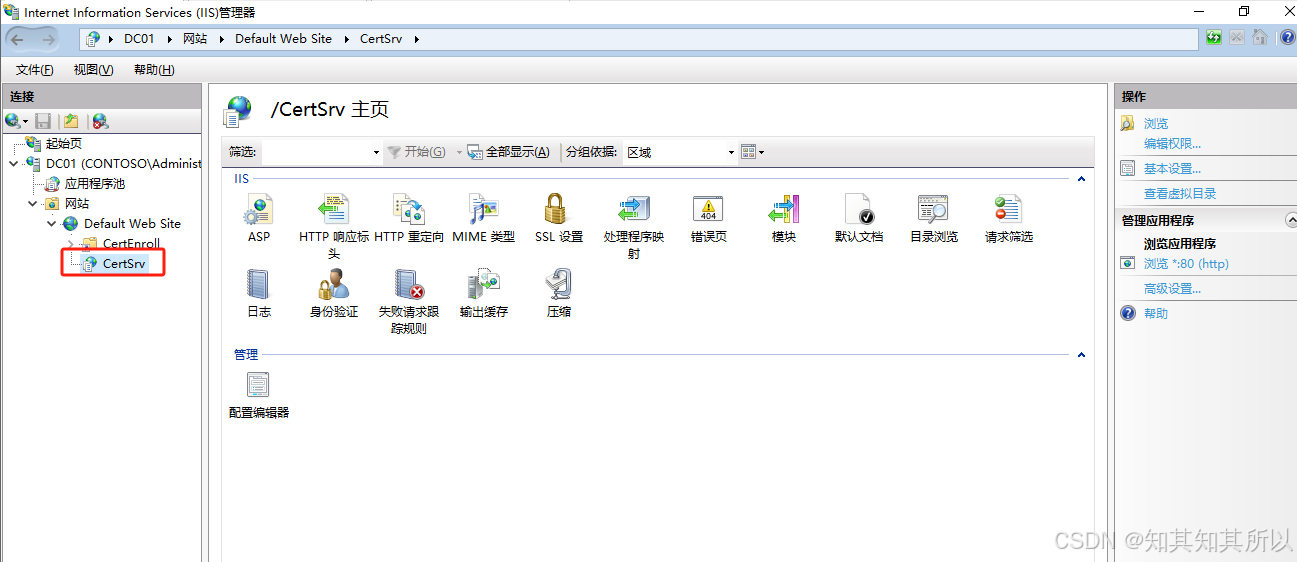

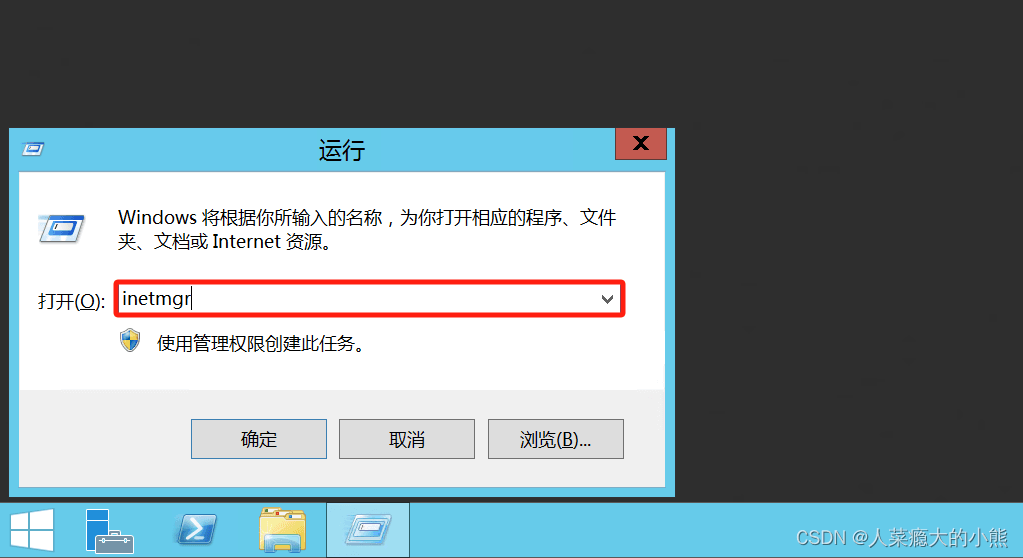

2.10.13、测试安装的证书服务:打开IIS,网站里出现CertSrv证明安装成功

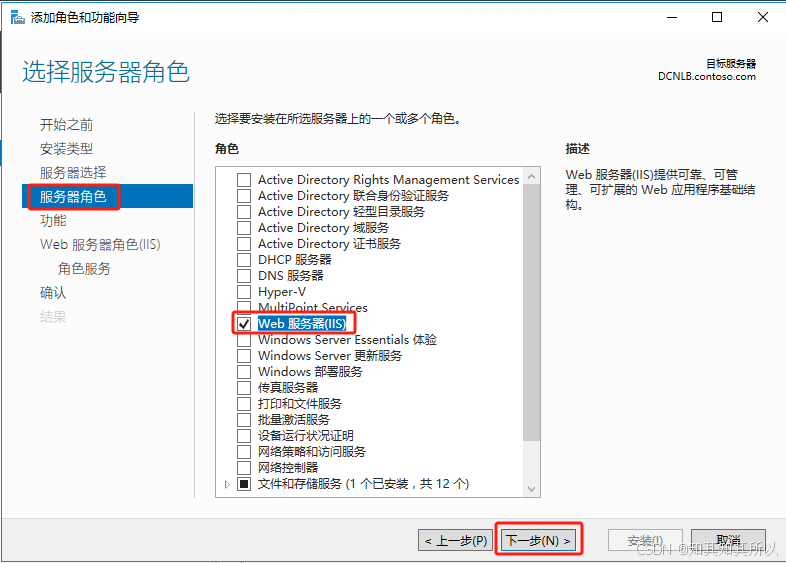

三、第二台加域的成员服务器:3.1、安装了WEB服务器3.1.1、服务器角色:Web服务器(IIS)

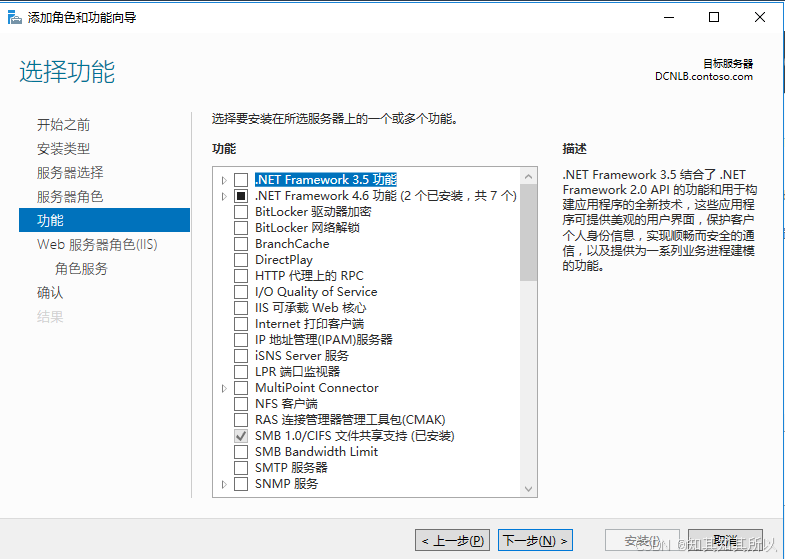

3.1.2、功能

3.1.3、Web 服务器角色(IIS)

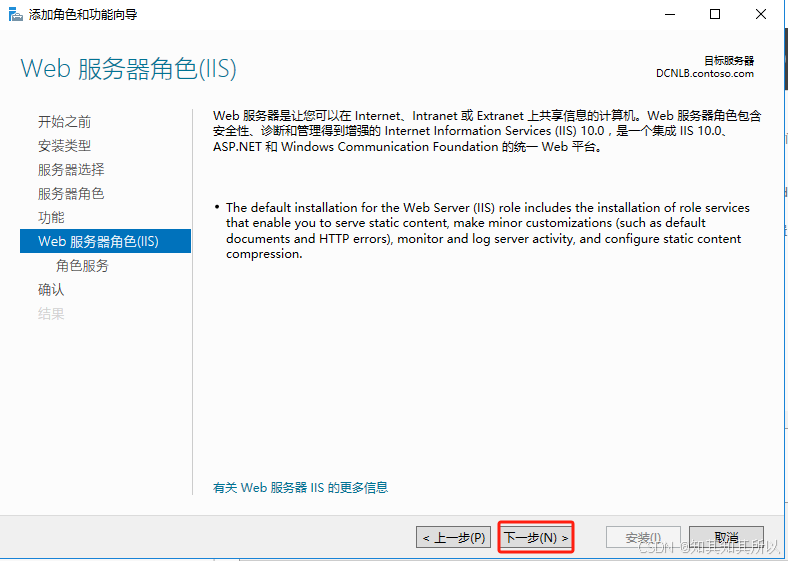

3.1.4、角色服务

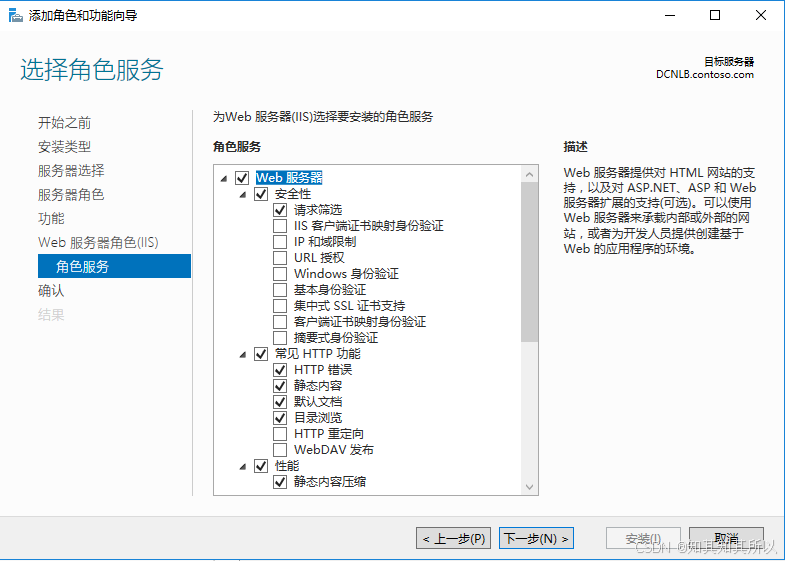

3.1.5、安装

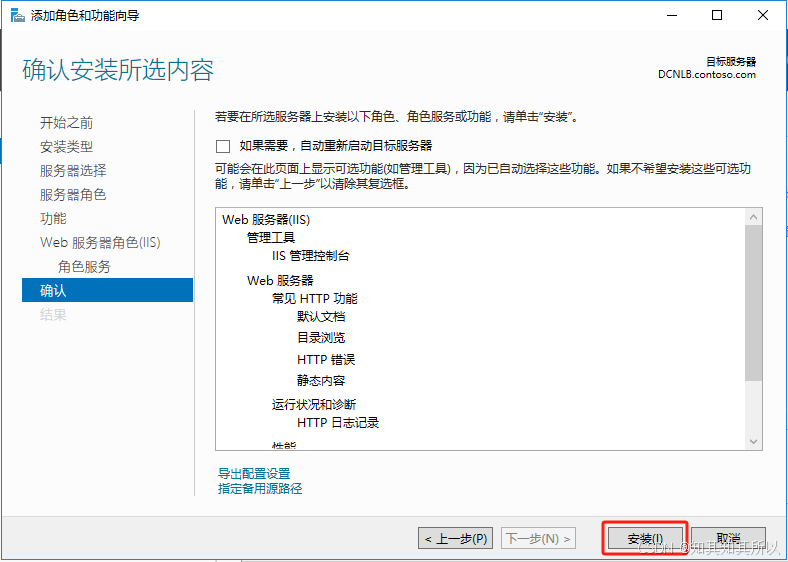

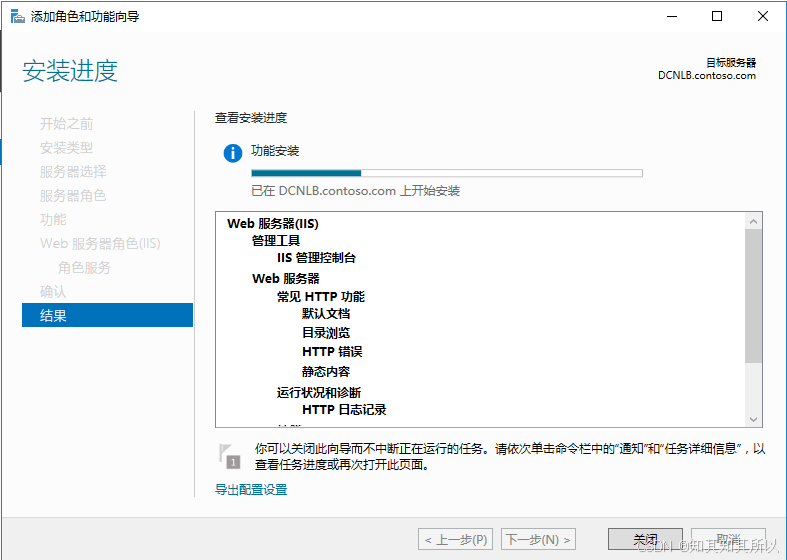

3.1.6、安装完,关闭

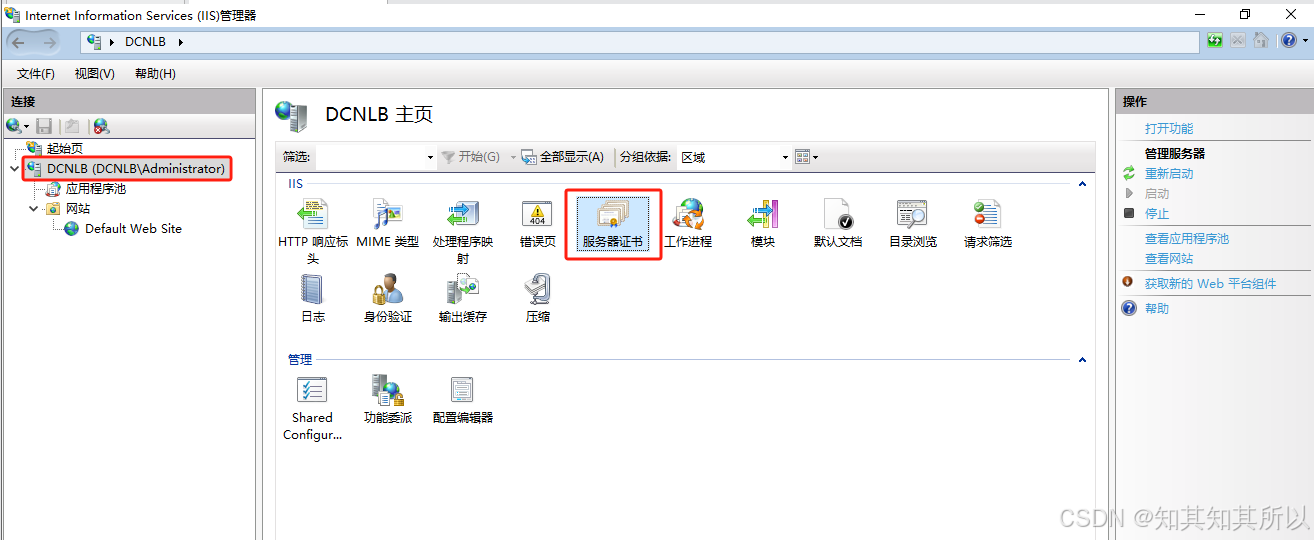

3.2、web服务器申请证书3.2.1、打开IIS,选择:服务器证书

3.2.2、创建证书申请通用名称:*.contoso.com

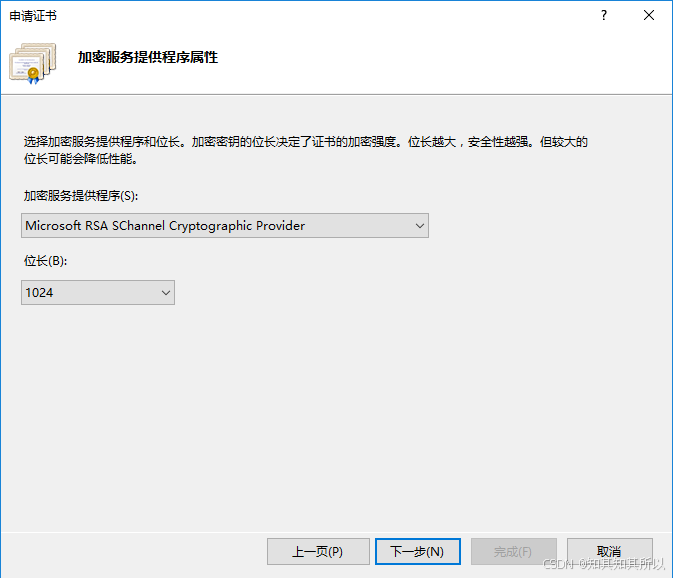

3.2.3、加密服务提供程序属性

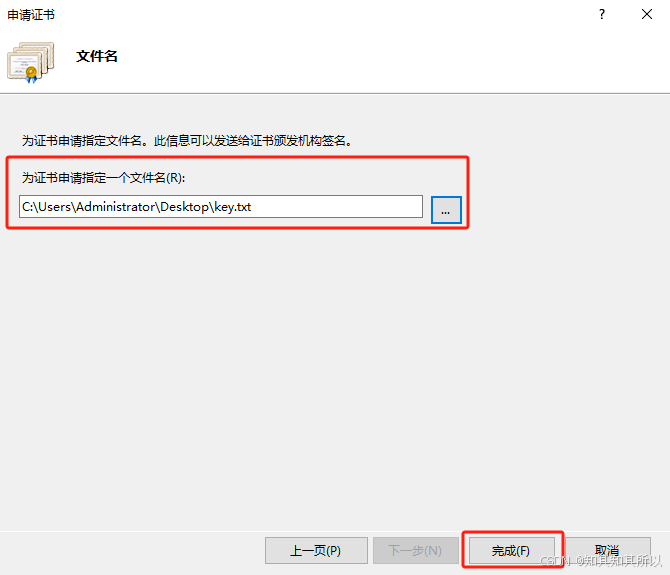

3.2.4、文件名称:为证书申请指定一个文件名文件名:key,格式:txt,保存至桌面,后面要用到。

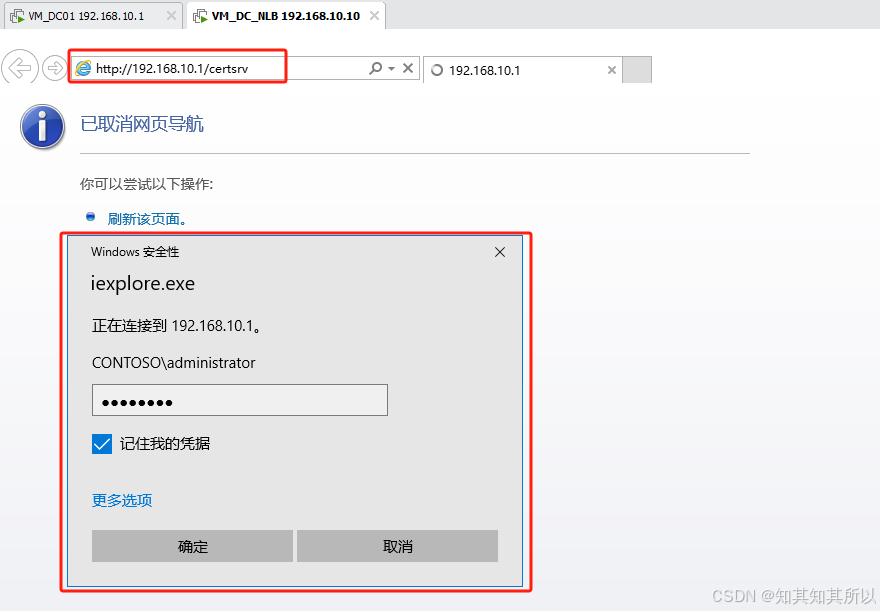

3.2.5、打开浏览器 ,输入:http://CA服务器IP/certsrv打开ie浏览器,输入http://192.168.10.1/certsrv

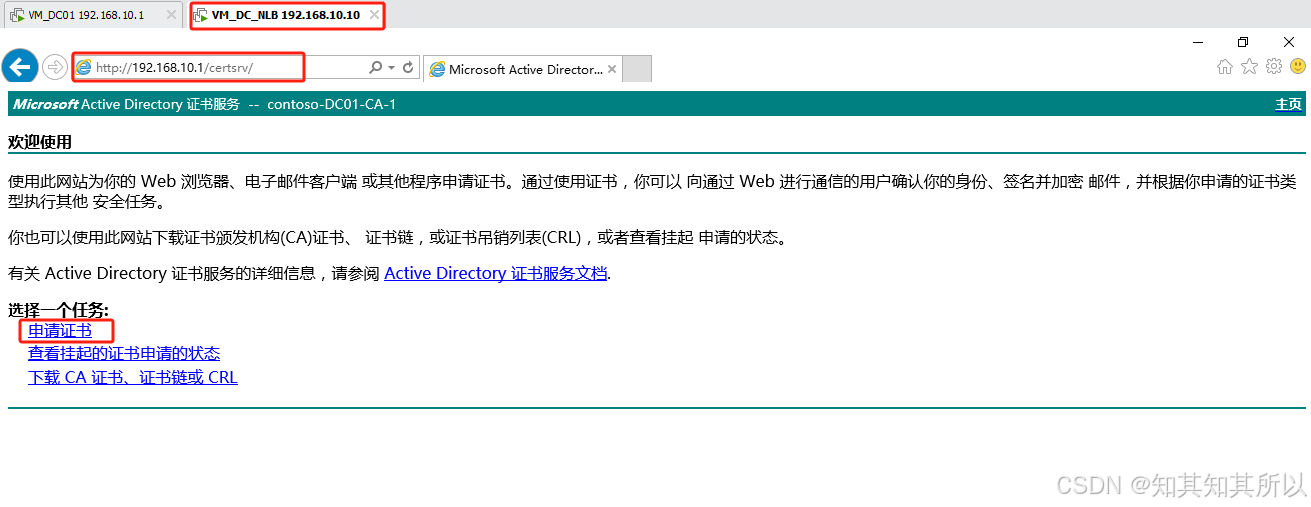

3.2.6、申请证书

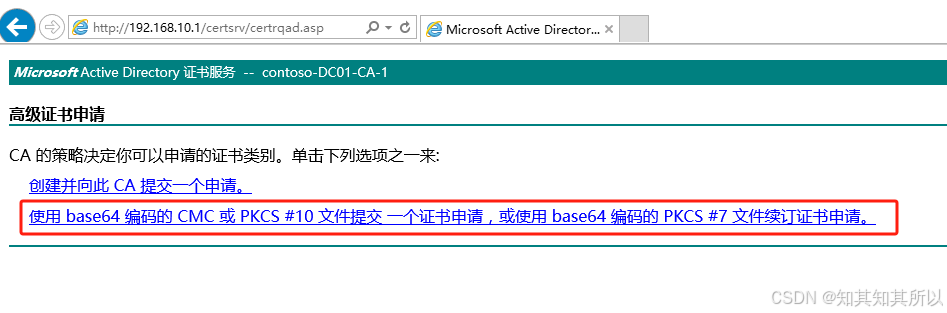

3.2.7、高级证书申请

3.2.8、使用base64编码的CMC。。。

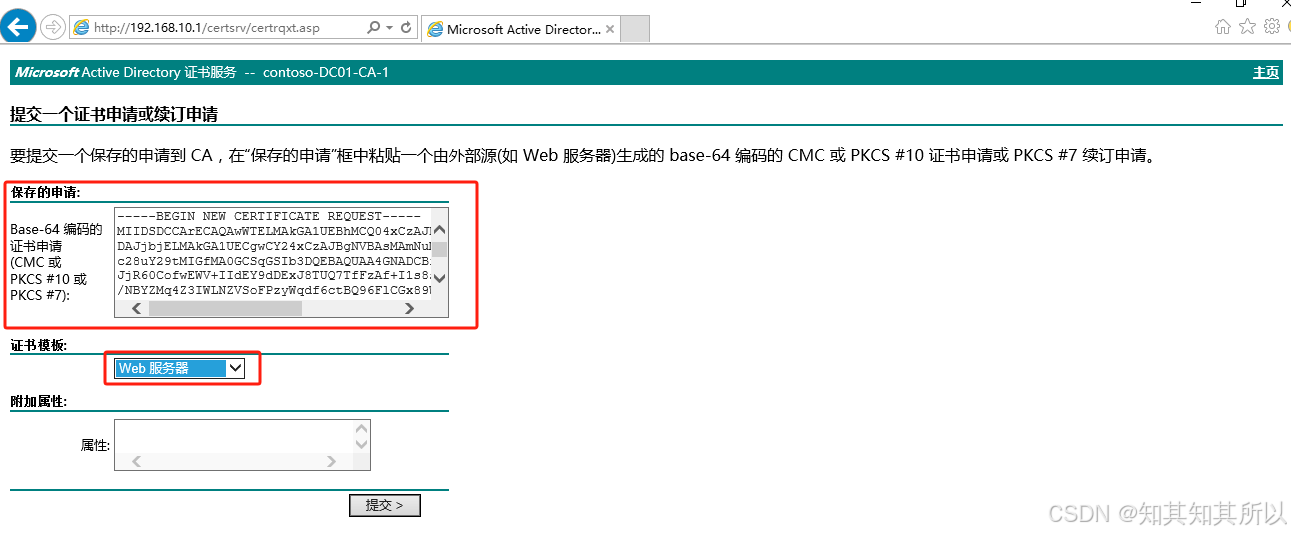

3.2.9、将key文件里面的 所有内容复制出来,粘贴到编辑框,选择证书模板为WEB服务器

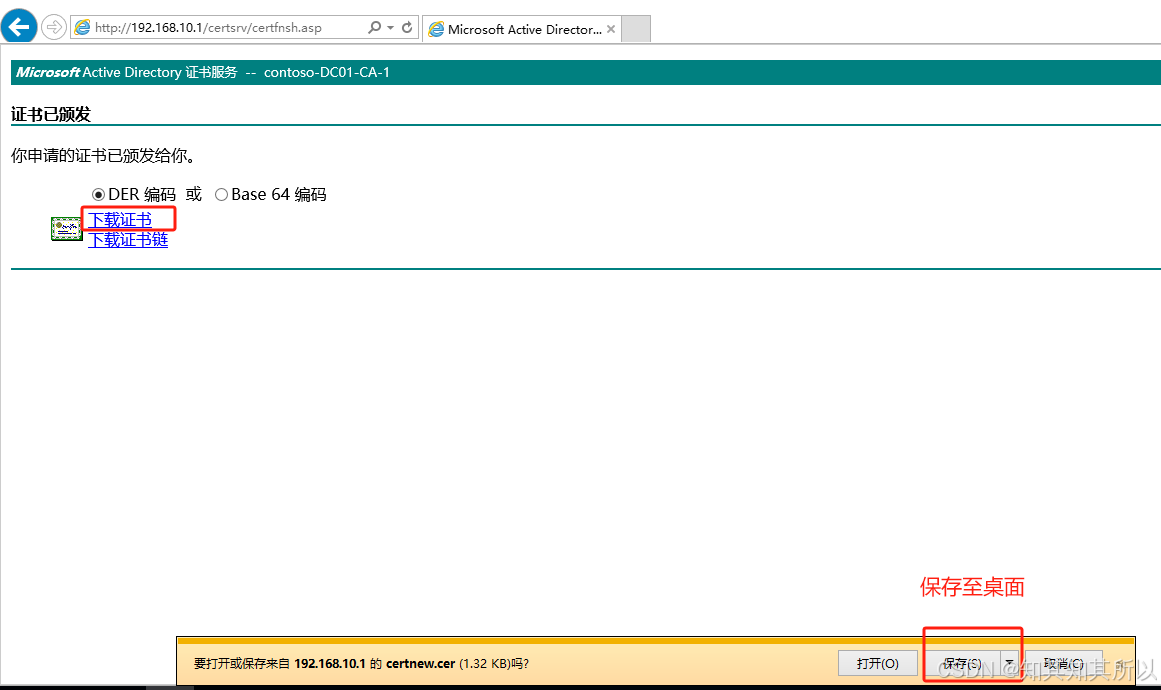

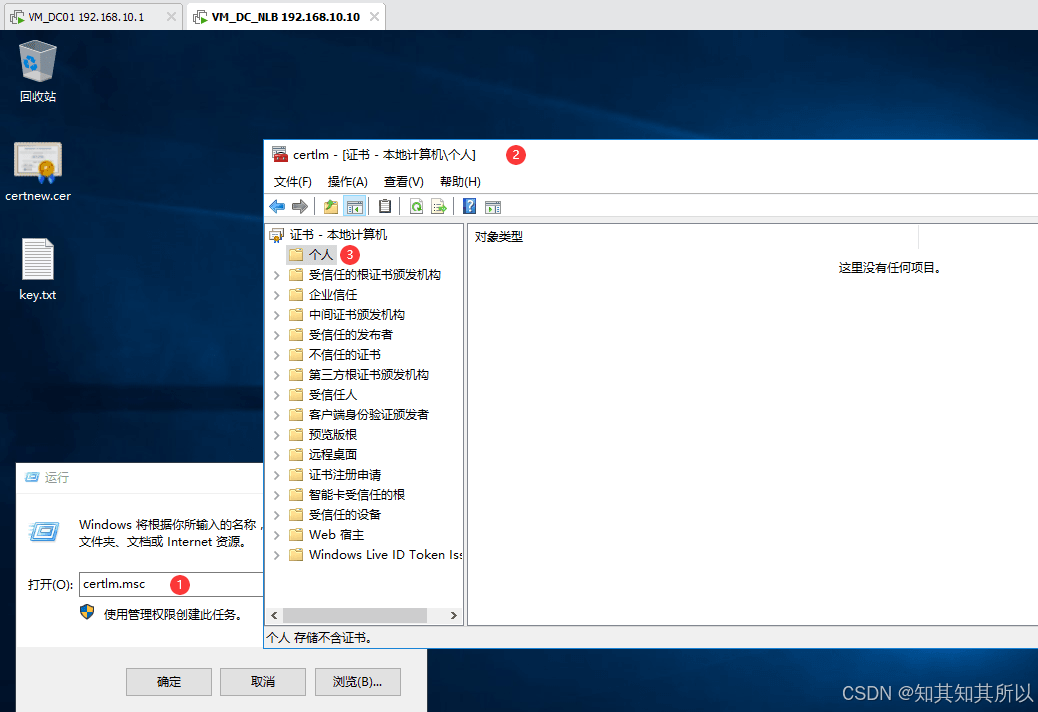

3.3、将证书导入到 证书-本地计算机3.3.1、打开证书-本地计算机,导入证书如果我们是作为管理员,要选择证书-本地计算机导入证书。

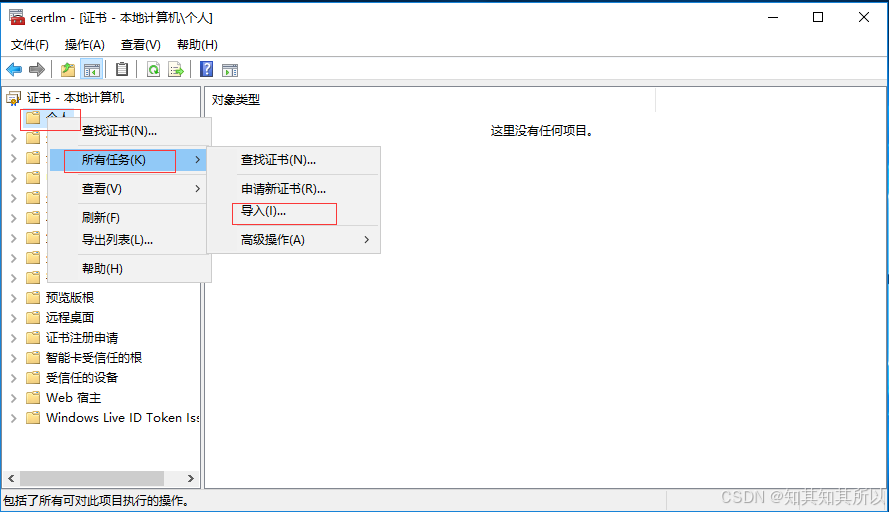

3.3.2、个人-右键-所有任务-导入

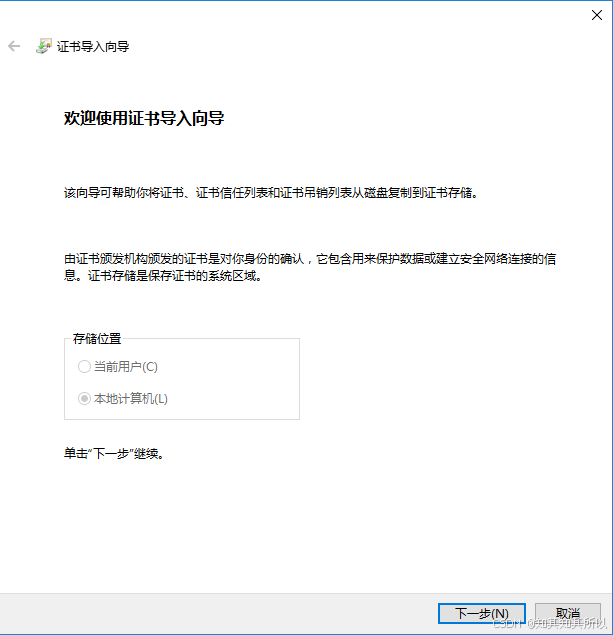

3.3.3、证书导入向导-下一步

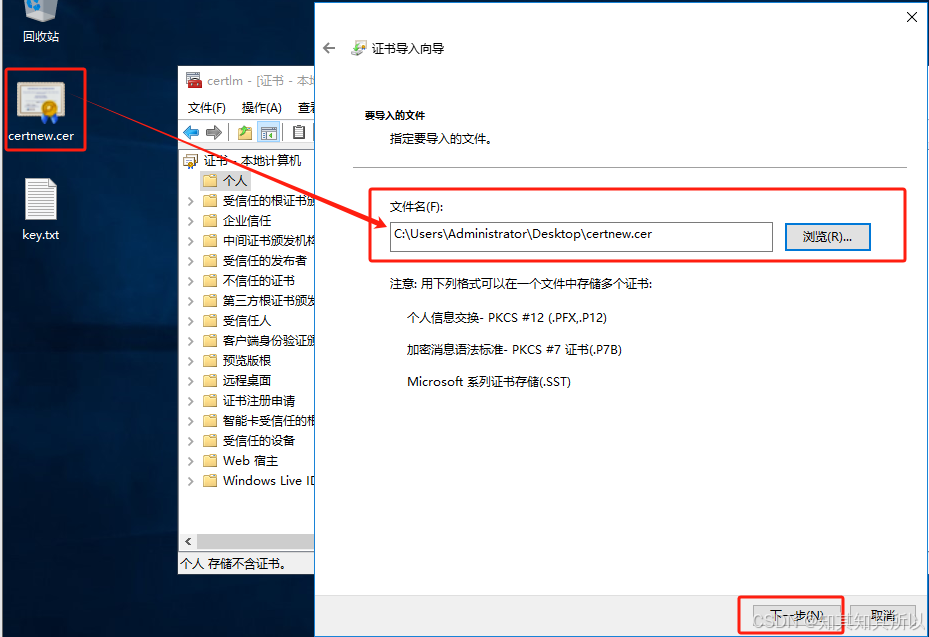

3.3.4、选择桌面的证书-下一步

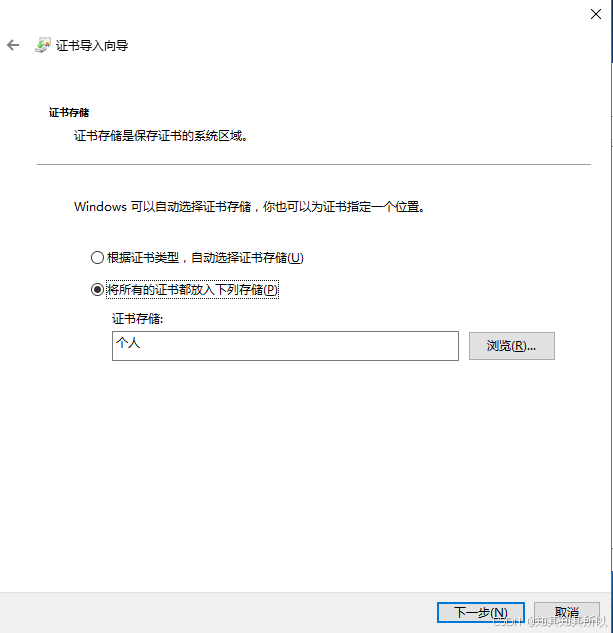

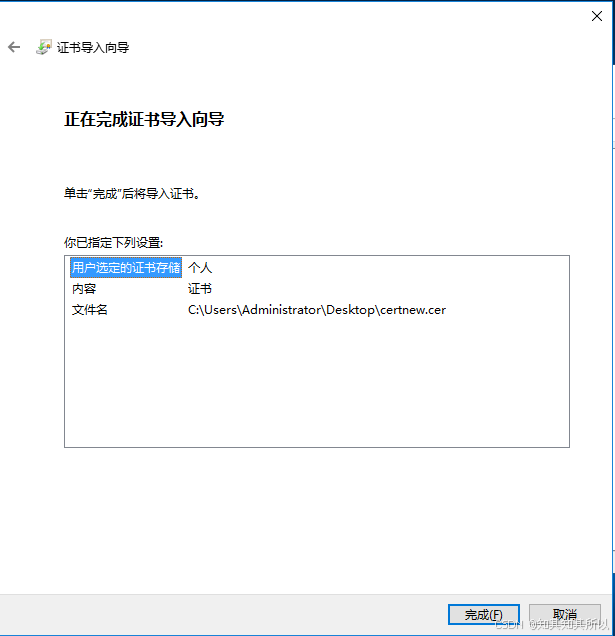

3.3.5、证书存储-个人-下一步-完成

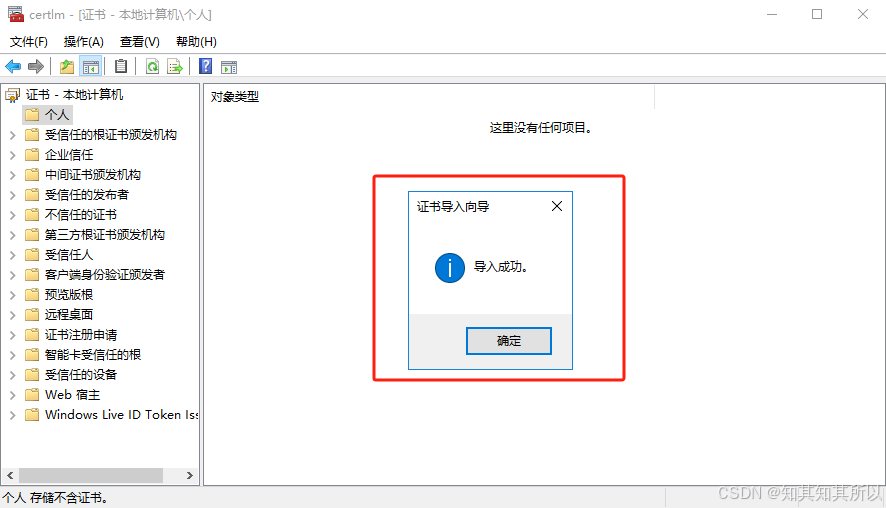

3.3.6、等待响应-出现导入成功。

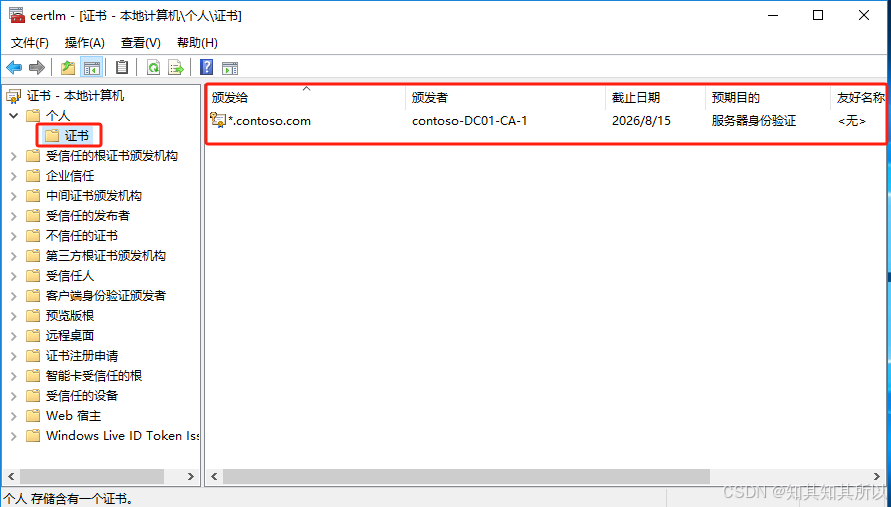

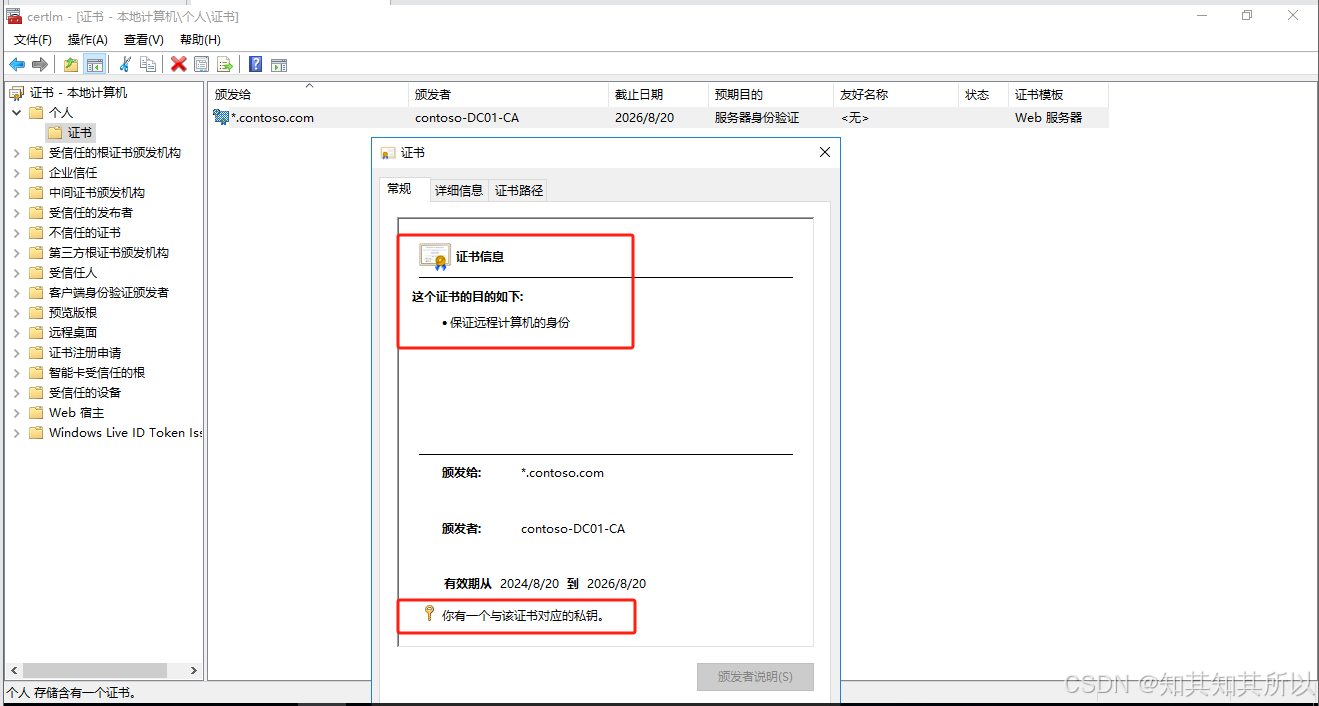

3.3.7、个人-证书-双击-查看证书

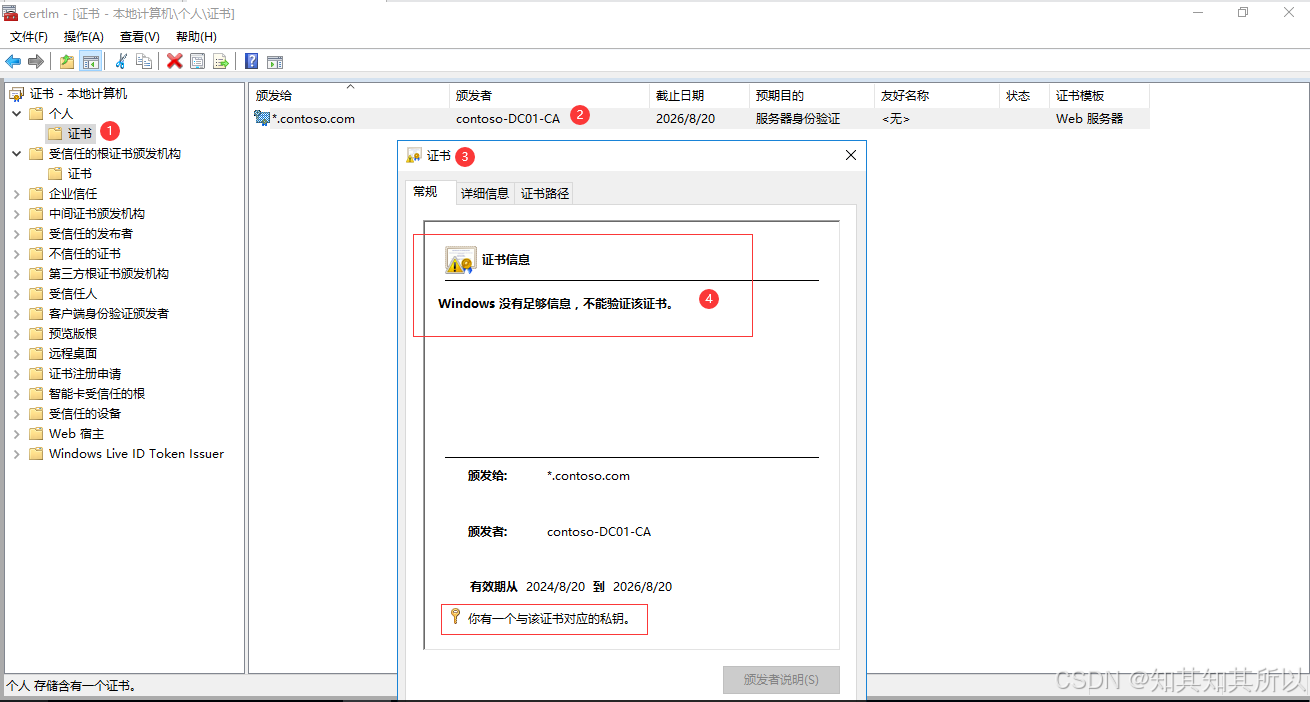

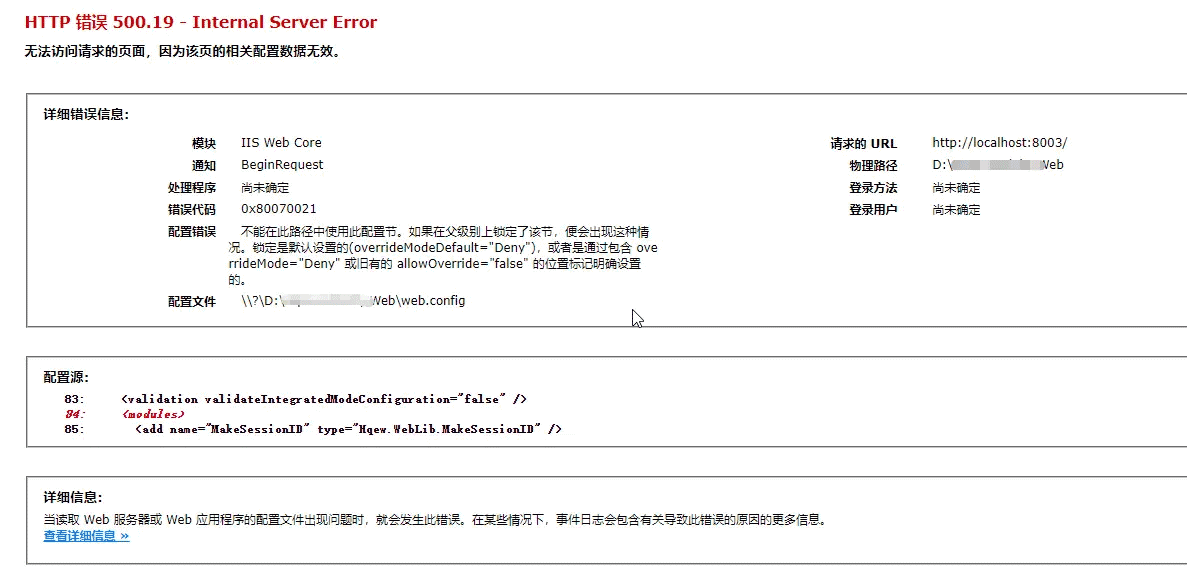

3.3.8、报错:(1)Windows没有足够信息,不能验证该证书。(2)证书状态:无法找到该证书的颁发者。Windows没有足够信息,不能验证该证书。

3.3.9、解决:尝试解决思路:重启该服务器。重启之后,再次查看证书,无报错。

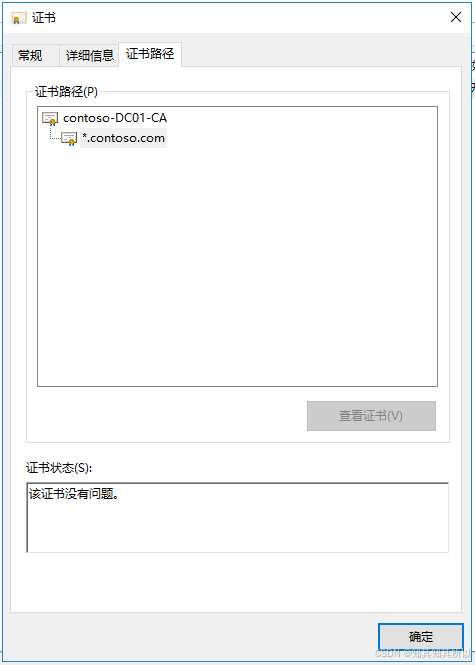

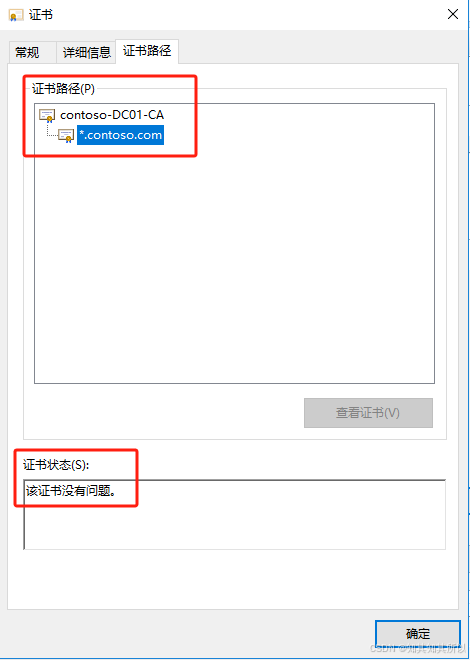

证书路径:

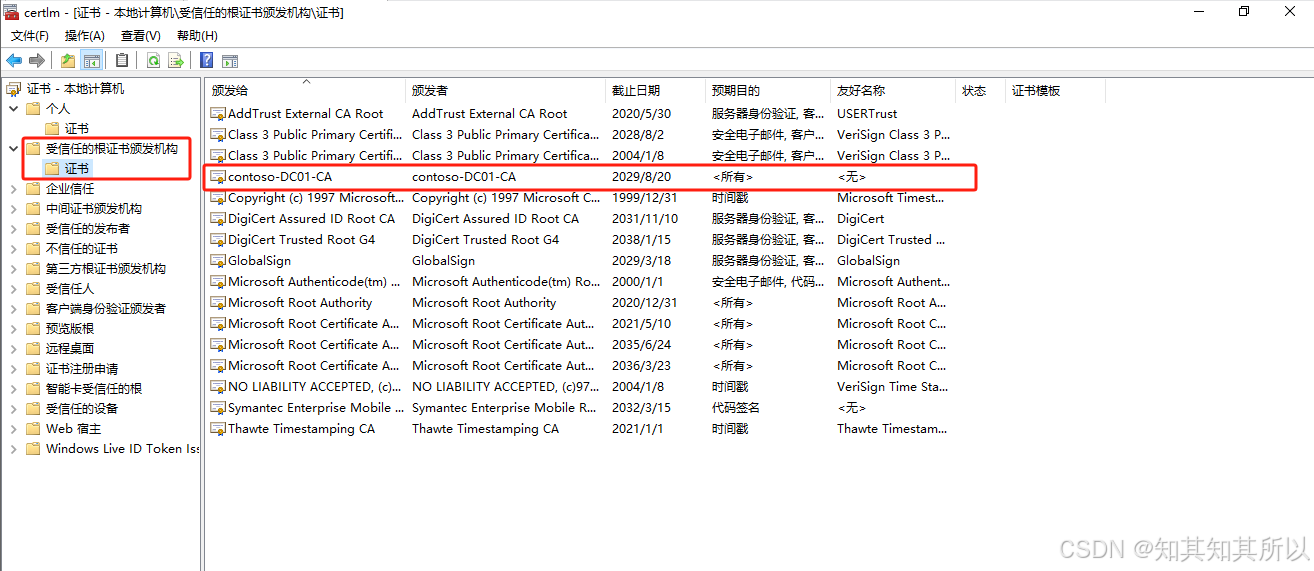

此时,在受信任的根证书颁发机构,证书目录下能找到该条颁发者信息。

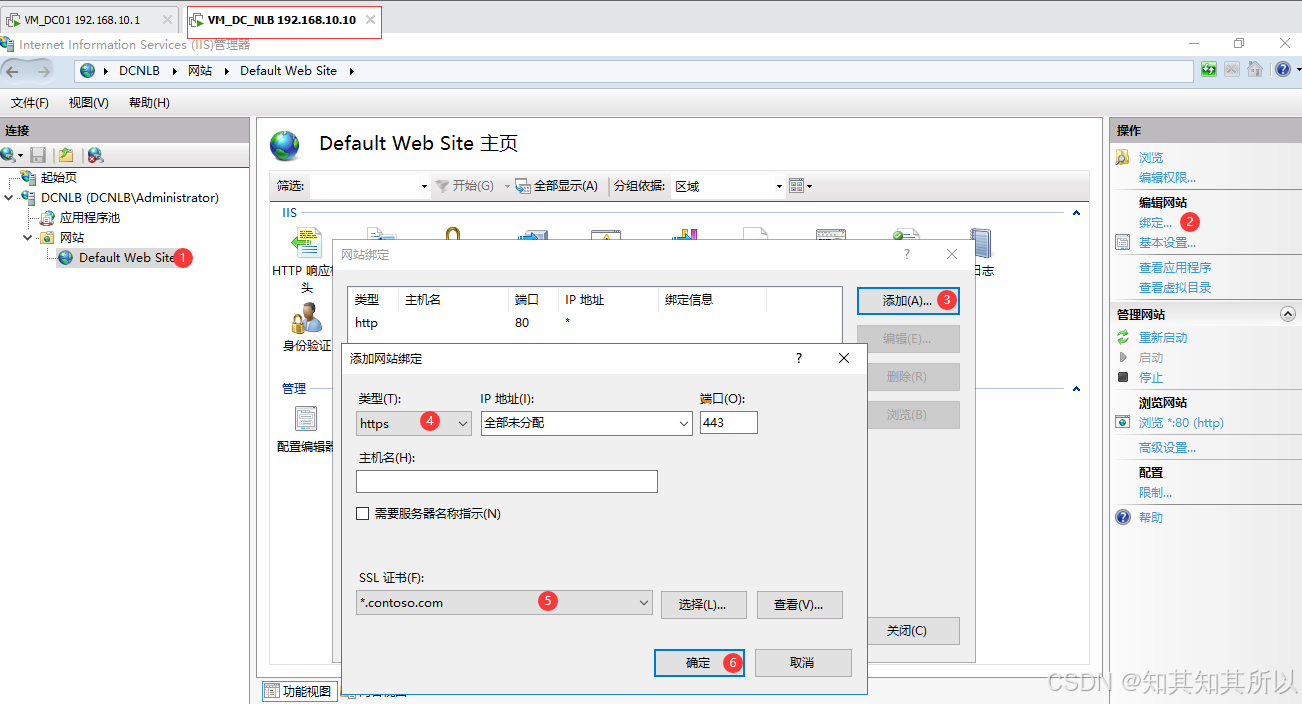

到这一步重启后,证书才真正导入成功。 3.4、将证书导入进web服务器 绑定https访问3.4.1、编辑网站,绑定 https

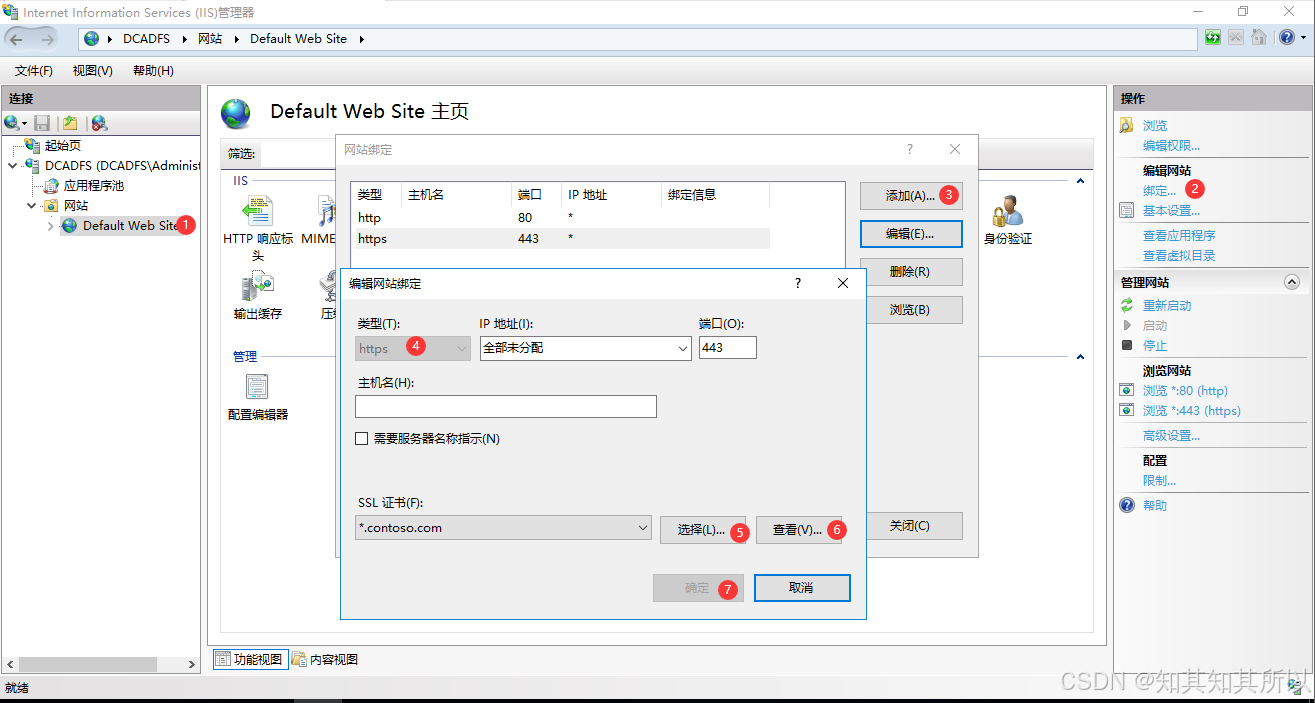

3.4.2、绑定后 https编辑 里面查看该证书

查看证书:证书状态→该证书没有问题

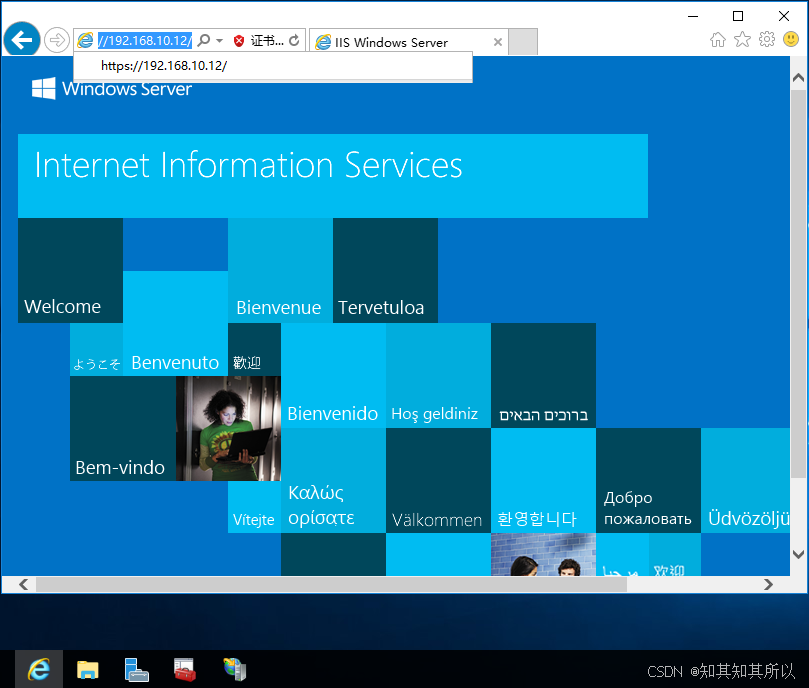

3.4.3、访问https网站首先,清理IE浏览器缓存和历史记录,访问:https://192.168.10.12/

|

版权声明 : 本文内容来源于互联网或用户自行发布贡献,该文观点仅代表原作者本人。本站仅提供信息存储空间服务和不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权, 违法违规的内容, 请发送邮件至2530232025#qq.cn(#换@)举报,一经查实,本站将立刻删除。

您可能感兴趣的文章 :

- Windows Server 2019不重装进行分盘的方法

- windows server 2019程序开机自启动的几种实现方法

- WindowsServer2012 R2中IIS8.5安装证书的实现步骤

- Windows Server 2022 服务器系统安装过程图解介绍

- Windows Server 2022通过调整注册表来修改内核参数

- Windows server 2019安装IIS并勾选正确参数的教程

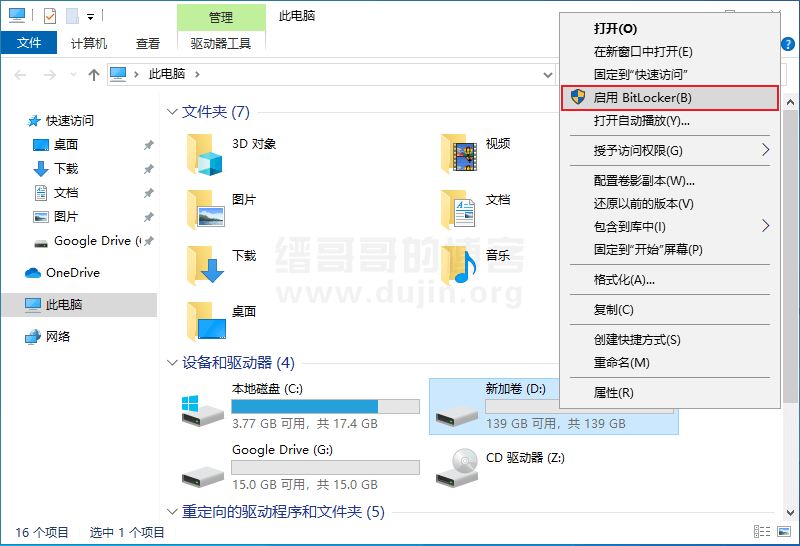

- Windows Server之使用Bitlocker驱动器加密实现保护磁盘数据

- iis服务器安装ssl证书的教程

- windows server2008 R2搭建ftp服务器的图文教程

- 云服务器windows server2019安装.net3.5环境(实战测试教程)

原文链接 :

相关文章

-

Windows Server 2019不重装进行分盘的方法

场景描述 最近搞了一个Windows Server 2019 12G 1T 的服务器,配置如下: 但是它只有一个C盘,强迫症患者就想给他分成几个盘方便管理,但是这 -

windows server 2019 安装 CA-证书服务器的方法步骤

一、准备 需要准备两台服务器进行测试: 第一台域控制器:DC01 192.168.10.1,Windows Server 2019安装AD域并且提升为域控contoso.com。 第二台加域的 -

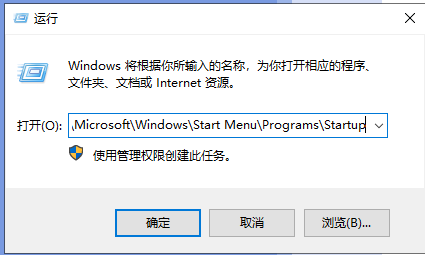

windows server 2019程序开机自启动的几种实现方法

一般服务器上运行程序可以通过自带的启动程序、windows计划任务、第三方程序这三种方案就可以了。 一、系统自带开机自动运行程序 例如 -

WindowsServer2012 R2中IIS8.5安装证书的实现步骤

一、获取服务器证书 将证书签发邮件中的从BEGIN 到 END 结束的服务器证书内容(包括 -----BEGIN CERTIFICATE----- 和 -----END CERTIFICATE-----)粘贴到记 -

Windows Server 2022 服务器系统安装过程图解介绍

Windows Server 2022是微软研发的服务器操作系统,在2021年公开测试并发布。在Windows Server 2019的基础上有许多的创新设计:高层多级安全性、A -

Windows Server 2022通过调整注册表来修改内核参数

在 Windows Server 2022 中,可以通过调整注册表来修改内核参数。以下是一些常见的内核参数调整 在 Windows Server 2022 中,可以通过修改注册表来 -

Win11安装VMware Workstation Pro,Centos,Xshell,Xftp图文教程

注意:1.win11不能安装太低版本的VMware Workstation Pro,否则启动linux会出现蓝屏 ?2.win11是默认没有开虚拟机平台支持的,所以同时也要开启,否 -

Windows server 2019安装IIS并勾选正确参数的教程

操作系统:Windows Server 2019 Datacenter 安装步骤 1、点击左下角打开开始菜单找到服务器管理器菜单打开服务器管理器 2、在弹出的服务器管理器 -

Windows Server之使用Bitlocker驱动器加密实现保护磁盘

Windows BitLocker驱动器加密通过加密Windows操作系统卷上存储的所有数据可以更好地保护计算机中的数据。BitLocker使用TPM(受信任的平台模块)

推荐阅读

-

windows Server 2019 构建IIS服务器的过程

2023-01-01

-

云服务器windows server2019安装.net3.5环境

2023-02-12

-

windows server2008 R2搭建ftp服务器的图文

2023-02-15

-

windows server 2019 服务器配置的方法步骤

2022-08-27

-

WindowsServer2012 R2中IIS8.5安装证书的实现

2024-05-14

最新更新